Pode aceder a Trusted Cloud by S3NS produtos e serviços a partir do seu código através das APIs Cloud. Estas APIs Google Cloud expõem uma interface REST JSON simples que pode chamar através de bibliotecas de clientes.

Este documento descreve como ativar as APIs Cloud e adicionar bibliotecas de cliente do Google Cloud ao seu projeto.

Procure APIs Cloud

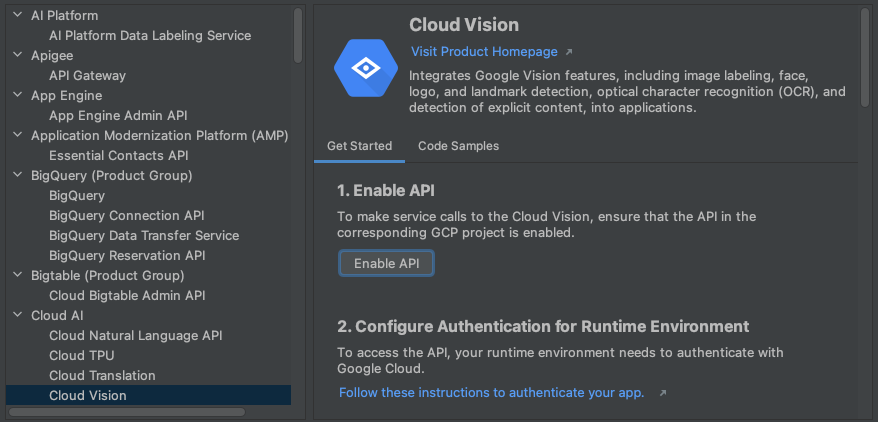

Para explorar todas as Trusted Cloud APIs disponíveis no seu IDE, siga estes passos:

Navegue para Ferramentas > Google Cloud Code > APIs Cloud.

A janela Gerir APIs Google Cloud agrupa as APIs Cloud por categoria. Também pode usar a barra de pesquisa das APIs de pesquisa para encontrar APIs específicas.

Clique numa API para ver mais detalhes, como o respetivo estado, instruções de instalação específicas do idioma para as bibliotecas de clientes correspondentes e documentação relevante.

Ative as APIs Cloud

Para ativar as APIs Google Cloud para um projeto através dos detalhes da API, siga estes passos:

Na vista de detalhes da API Cloud, selecione um Trusted Cloud projeto para o qual quer ativar a API Cloud.

Clique em Ativar API.

Quando a API está ativada, é apresentada uma mensagem para confirmar a alteração.

Adicione as bibliotecas de cliente do Google Cloud

Para adicionar bibliotecas ao seu projeto no IntelliJ, siga estes passos:

Para projetos Java Maven

- Navegue para Ferramentas > Google Cloud Code > APIs Cloud.

- Selecione o tipo de biblioteca preferencial como Google Cloud Client Library (recomendado para a maioria dos projetos) ou Java Spring Trusted Cloud by S3NS (recomendado se o seu projeto usar Java Spring).

- Siga as restantes instruções em Instalar biblioteca do cliente no seu IDE, se aplicável.

- Quando terminar, clique em Fechar.

A secção Instalar biblioteca cliente na caixa de diálogo Gerir APIs Google Cloud apresenta as bibliotecas suportadas.

Para todos os outros projetos

- Navegue para Ferramentas > Google Cloud Code > APIs Cloud.

- Para instalar a API, siga as instruções de instalação indicadas na

página de detalhes da API para o seu idioma preferido.

Se estiver a desenvolver uma aplicação Java, também tem de especificar a sua preferência de biblioteca como biblioteca cliente do Google Cloud (recomendado) ou Java Spring Trusted Cloud by S3NS.

- Quando terminar, clique em Fechar.

A secção Instalar biblioteca cliente na caixa de diálogo Gerir APIs Google Cloud apresenta as bibliotecas suportadas.

Use exemplos de código da API

Para pesquisar e usar exemplos de código para cada API no Explorador de APIs, siga estes passos:

Navegue para Ferramentas > Google Cloud Code > APIs Cloud.

Para abrir a vista de detalhes, clique no nome de uma API.

Para ver exemplos de código da API, clique no separador Exemplos de código.

Para filtrar a lista de exemplos, escreva texto para pesquisar ou selecione uma linguagem de programação no menu pendente Idioma.

Configure a autenticação

Depois de ativar as APIs necessárias e adicionar as bibliotecas de cliente necessárias, tem de configurar a aplicação para que a autenticação seja feita com êxito. A configuração depende do tipo de desenvolvimento e da plataforma em que está a ser executado.

Depois de concluir os passos de autenticação relevantes, a sua aplicação pode autenticar-se e está pronta para ser implementada.

Desenvolvimento local

Máquina local

O Cloud Code garante que tem as credenciais predefinidas da aplicação (ADC) definidas se tiver iniciado sessão no Google Cloud através do IDE. Se não estiver a iniciar sessão com o Cloud Code, execute gcloud

auth application-default login manualmente.

minikube

- O Cloud Code garante que tem as credenciais predefinidas da aplicação (ADC) definidas se tiver iniciado sessão no Google Cloud através do IDE. Se não estiver a iniciar sessão com o Cloud Code, execute

gcloud auth application-default loginmanualmente. - Inicie o minikube com

minikube start --addons gcp-auth. Isto monta o seu ADC nos pods. Para um guia de autorização detalhado do minikube para o Google Cloud, consulte os documentos de autenticação da GCP do minikube.

Outros clusters K8s locais

- O Cloud Code garante que tem as credenciais predefinidas da aplicação (ADC) definidas se tiver iniciado sessão no Google Cloud através do IDE. Se não estiver a iniciar sessão com o Cloud Code, execute

gcloud auth application-default loginmanualmente. - Monte o diretório

gcloudlocal nos seus pods do Kubernetes editando a especificação do pod nos manifestos do pod ou da implementação, para que as bibliotecas de cliente do Google Cloud possam encontrar as suas credenciais. Exemplo de configuração de pod do Kubernetes:apiVersion: v1 kind: Pod metadata: name: my-app labels: name: my-app spec: containers: - name: my-app image: gcr.io/google-containers/busybox ports: - containerPort: 8080 volumeMounts: - mountPath: /root/.config/gcloud name: gcloud-volume volumes: - name: gcloud-volume hostPath: path: /path/to/home/.config/gcloud

Cloud Run

O Cloud Code garante que tem as credenciais predefinidas da aplicação (ADC) definidas se tiver iniciado sessão no Google Cloud através do IDE. Se não estiver a iniciar sessão com o Cloud Code, execute gcloud

auth application-default login manualmente.

Desenvolvimento remoto

Google Kubernetes Engine

Consoante o âmbito do seu projeto, pode escolher como autenticar os serviços Google Cloud no GKE:

- (Apenas para desenvolvimento)

- Crie um cluster do GKE com as seguintes definições:

- Certifique-se de que está a usar a conta de serviço que o GKE usa por predefinição, a conta de serviço predefinida do Compute Engine, e que os âmbitos de acesso estão definidos como Permitir acesso total a todas as APIs Cloud (ambas as definições acessíveis na secção Pools de nós > Segurança).

Uma vez que a conta de serviço do Compute Engine é partilhada por todas as cargas de trabalho implementadas no seu nó, este método aprovisiona permissões em excesso e só deve ser usado para desenvolvimento. - Certifique-se de que o Workload Identity não está ativado no seu cluster (na secção Cluster > Segurança).

- Certifique-se de que está a usar a conta de serviço que o GKE usa por predefinição, a conta de serviço predefinida do Compute Engine, e que os âmbitos de acesso estão definidos como Permitir acesso total a todas as APIs Cloud (ambas as definições acessíveis na secção Pools de nós > Segurança).

- Atribua as funções necessárias à conta de serviço predefinida do Compute Engine:

- Se estiver a tentar aceder a um segredo, siga estes passos específicos do Secret Manager para configurar as funções necessárias na sua conta de serviço.

- Se estiver a usar a conta de serviço predefinida do Compute Engine, as funções do IAM corretas podem já estar aplicadas.

Para ver uma lista dos tipos de funções de IAM e das funções predefinidas que pode conceder a identidades, consulte o guia Compreender as funções.

Para ver os passos para conceder as funções, consulte o artigo Conceder, alterar e revogar o acesso a recursos.

- Crie um cluster do GKE com as seguintes definições:

- (Recomendado para produção)

- Configure o cluster do GKE e a aplicação com o Workload Identity para autenticar os serviços Google Cloud no GKE. Isto associa a sua conta de serviço do Kubernetes à sua conta de serviço Google.

- Configure a sua implementação do Kubernetes para referenciar a conta de serviço do Kubernetes definindo o campo

.spec.serviceAccountNameno ficheiro YAML de implementação do Kubernetes.

Se estiver a trabalhar numa app criada a partir de um modelo do Cloud Code, este ficheiro encontra-se na pasta kubernetes-manifests. - Se o serviço Google Cloud ao qual está a tentar aceder exigir funções adicionais, conceda-as à conta de serviço Google que está a usar para desenvolver

a sua app:

- Se estiver a tentar aceder a um segredo, siga estes passos específicos do Secret Manager para configurar as funções necessárias na sua conta de serviço.

Para ver uma lista dos tipos de funções de IAM e das funções predefinidas que pode conceder a identidades, consulte o guia Compreender as funções.

Para ver os passos para conceder as funções, consulte o artigo Conceder, alterar e revogar o acesso a recursos.

Cloud Run

-

Para criar uma nova conta de serviço exclusiva para implementar a sua aplicação do Cloud Run, na página Contas de serviço, selecione o projeto no qual o seu segredo está armazenado.

- Clique em Criar conta de serviço.

- Na caixa de diálogo Criar conta de serviço, introduza um nome descritivo para a conta de serviço.

- Altere o ID da conta de serviço para um valor único e reconhecível e, de seguida, clique em Criar.

- Se o serviço Google Cloud ao qual está a tentar aceder exigir funções adicionais, conceda-as, clique em Continuar e, de seguida, em Concluído.

- Para adicionar a sua conta de serviço do Kubernetes à configuração de implementação, navegue para Executar > Editar configurações e, de seguida, especifique a sua conta de serviço no campo Nome do serviço.

Cloud Run

Consoante o âmbito do seu projeto, pode escolher como autenticar os serviços Google Cloud no GKE:

- (Apenas para desenvolvimento)

- Crie um cluster do GKE com as seguintes definições:

- Certifique-se de que está a usar a conta de serviço que o GKE usa por predefinição, a conta de serviço predefinida do Compute Engine, e que os âmbitos de acesso estão definidos como Permitir acesso total a todas as APIs Cloud (ambas as definições acessíveis na secção Pools de nós > Segurança).

Uma vez que a conta de serviço do Compute Engine é partilhada por todas as cargas de trabalho implementadas no seu nó, este método aprovisiona permissões em excesso e só deve ser usado para desenvolvimento.

- Certifique-se de que o Workload Identity não está ativado no seu cluster (na secção Cluster > Segurança).

- Certifique-se de que está a usar a conta de serviço que o GKE usa por predefinição, a conta de serviço predefinida do Compute Engine, e que os âmbitos de acesso estão definidos como Permitir acesso total a todas as APIs Cloud (ambas as definições acessíveis na secção Pools de nós > Segurança).

- Atribua as funções necessárias à conta de serviço predefinida do Compute Engine:

- Se estiver a tentar aceder a um segredo, siga estes passos específicos do Secret Manager para configurar as funções necessárias na sua conta de serviço.

- Se estiver a usar a conta de serviço predefinida do Compute Engine, as funções do IAM corretas podem já estar aplicadas.

Para ver uma lista dos tipos de funções de IAM e das funções predefinidas que pode conceder a identidades, consulte o guia Compreender as funções.

Para ver os passos para conceder as funções, consulte o artigo Conceder, alterar e revogar o acesso a recursos.

- Crie um cluster do GKE com as seguintes definições:

- (Recomendado para produção)

- Configure o cluster do GKE e a aplicação com o Workload Identity para autenticar os serviços Google Cloud no GKE. Isto associa a sua conta de serviço do Kubernetes à sua conta de serviço Google.

- Para adicionar a sua conta de serviço do Kubernetes à configuração de implementação, navegue para Executar > Editar configurações e, de seguida, especifique a sua conta de serviço do Kubernetes no campo Nome do serviço.

- Se o serviço Google Cloud ao qual está a tentar aceder exigir funções adicionais, conceda-as à conta de serviço Google que está a usar para desenvolver

a sua app:

- Se estiver a tentar aceder a um segredo, siga estes passos específicos do Secret Manager para configurar as funções necessárias na sua conta de serviço.

Para ver uma lista dos tipos de funções de IAM e das funções predefinidas que pode conceder a identidades, consulte o guia Compreender as funções.

Para ver os passos para conceder as funções, consulte o artigo Conceder, alterar e revogar o acesso a recursos.

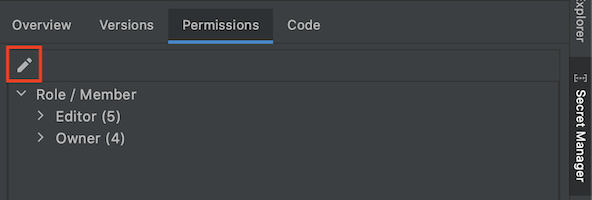

Desenvolvimento remoto com autorizações do Secret Manager ativadas

Se estiver a desenvolver remotamente, a usar uma conta de serviço para autenticação e a sua aplicação usar segredos, tem de concluir mais alguns passos além das instruções de desenvolvimento remoto. Estes passos atribuem à sua conta de serviço Google a função necessária para aceder a um segredo específico do Secret Manager:

Para abrir a janela de ferramentas do Secret Manager, navegue para Tools > Google Cloud Code > Secret Manager.

Selecione o segredo ao qual quer aceder no seu código.

Clique no separador Autorizações e, de seguida, configure as autorizações do seu segredo clicando em editar Editar autorização.

A Trusted Cloud consola é aberta numa nova janela do navegador de Internet, apresentando a página de configuração do Secret Manager do seu segredo.

Na Trusted Cloud consola, clique no separador Autorizações e, de seguida, em Conceder acesso.

No campo Novos principais, introduza a sua conta de serviço.

No campo pendente Selecionar uma função, selecione a função Secret Manager Secret Accessor.

Quando terminar, clique em Guardar.

A sua conta de serviço tem autorização para aceder a este segredo.