Este documento descreve como criar e gerir visualizações de registos nos contentores do Cloud Logging. As visualizações de registos oferecem-lhe um controlo avançado e detalhado sobre quem tem acesso aos registos nos seus contentores de registos.

Pode configurar e gerir as suas visualizações de registos através da consola, da CLI gcloud, do Terraform ou da API Cloud Logging. Cloud de Confiance

Para obter informações gerais sobre o modelo de armazenamento de registos, consulte o artigo Vista geral do encaminhamento e armazenamento.

Acerca das visualizações de registos

As visualizações de registos permitem-lhe conceder a um utilizador acesso apenas a um subconjunto dos registos armazenados num contentor de registos. Por exemplo, considere um cenário em que armazena os registos da sua organização num projeto central. Pode criar uma vista de registo para cada projeto que contribui com registos para o contentor de registos. Em seguida, pode conceder a cada utilizador acesso a uma ou mais visualizações de registos e, assim, restringir os registos que os utilizadores podem ver.

Pode criar um máximo de 30 visualizações de registos por contentor de registos.

Controle o acesso a uma vista de registo

O Cloud Logging usa políticas de IAM para controlar quem tem acesso às vistas de registos. As políticas IAM podem existir ao nível do recurso, do projeto, da pasta e da organização. Para o Cloud Logging, pode criar uma política de IAM para cada vista de registo. Para determinar se um principal está autorizado a realizar uma ação, o IAM avalia todas as políticas aplicáveis, com a primeira avaliação ao nível do recurso.

Os principais com a função de roles/logging.viewAccessor num projetoCloud de Confiance podem aceder a visualizações e registos em qualquer contentor de registos no projeto.

Para conceder a um principal acesso apenas a uma vista de registo específica, faça uma das seguintes ações:

Crie uma política de IAM para a visualização de registos e, em seguida, adicione uma associação de IAM a essa política que conceda ao principal acesso à visualização de registos.

Se criar um grande número de visualizações de registos, recomendamos esta abordagem.

Conceda ao principal a função de IAM de

roles/logging.viewAccessorno projeto que contém a vista de registos, mas anexe uma condição de IAM para restringir a concessão à vista de registos específica. Se omitir a condição, concede ao principal acesso a todas as visualizações de registos. Existe um limite de 20 associações de funções no ficheiro de política para um projeto que inclua a mesma função e o mesmo principal, mas expressões de condição diferentes. Cloud de Confiance

Para mais informações, consulte as seguintes secções deste documento:

Visualizações de registos criadas automaticamente

O Cloud Logging cria automaticamente uma vista _AllLogs para cada contentor de registos e uma vista _Default para o contentor de registos _Default:

_AllLogsver: pode ver todos os registos no contentor de registos._Defaultvista: pode ver todos os registos de auditoria de acesso a dados que não sejam de acesso a dados no contentor de registos.

Não pode modificar as vistas criadas automaticamente pelo Cloud Logging;

no entanto, pode eliminar a vista _AllLogs.

Filtro de vista de registos

Cada visualização de registo contém um filtro que determina as entradas de registo visíveis na visualização. Os filtros podem comparar qualquer um dos seguintes valores:

Uma origem de dados que usa a função

source. A funçãosourcedevolve entradas de registo de um recurso específico na hierarquia de organizações, pastas e projetos. Cloud de ConfianceUm ID de registo através da função

log_id. A funçãolog_iddevolve entradas de registo que correspondem ao argumentoLOG_IDfornecido do campologName.Um tipo de recurso válido que usa a comparação

resource.type=FIELD_NAME.

Um filtro de visualização de registo pode conter várias declarações unidas por operadores lógicos AND. Por exemplo, o filtro seguinte inclui apenas

entradas de registo do Compute Engine stdout

de um projeto denominado Cloud de Confiance myproject:

source("projects/myproject") AND

resource.type = "gce_instance" AND

log_id("stdout")

Também pode aplicar o operador de negação a uma origem de dados, a um ID do registo ou a um tipo de recurso. Por exemplo, o filtro seguinte exclui as entradas de registo do Compute Engine stdout da vista de registo:

source("projects/myproject") AND

NOT resource.type = "gce_instance" AND

log_id("stdout")

Pode aplicar o operador de negação a uma origem de dados, a um ID do registo ou a um tipo de recurso. Não pode aplicar este operador a uma declaração composta.

Por exemplo, uma declaração do formulário NOT (A AND B) não é suportada.

Além disso, não pode incluir operadores lógicos OR nos filtros da vista de registo.

Para ver detalhes sobre a sintaxe de filtragem, consulte o artigo Comparações.

Antes de começar

Antes de criar ou atualizar uma vista de registo, conclua os seguintes passos:

Se ainda não o fez, no Cloud de Confiance projeto adequado, crie um contentor de registos para o qual quer configurar uma vista de registos personalizada.

-

Para receber as autorizações de que precisa para criar e gerir vistas de registos e conceder acesso a vistas de registos, peça ao seu administrador que lhe conceda as seguintes funções de IAM no seu projeto:

-

Logs Configuration Writer (

roles/logging.configWriter) -

Para adicionar uma associação de funções a um projeto:

Administrador de IAM do projeto (

roles/resourcemanager.projectIamAdmin) -

Para adicionar uma associação de funções a uma vista de registos:

Administrador de registos (

roles/logging.admin)

Para mais informações sobre a atribuição de funções, consulte o artigo Faça a gestão do acesso a projetos, pastas e organizações.

Também pode conseguir as autorizações necessárias através de funções personalizadas ou outras funções predefinidas.

-

Logs Configuration Writer (

-

Select the tab for how you plan to use the samples on this page:

Console

When you use the Cloud de Confiance console to access Cloud de Confiance by S3NS services and APIs, you don't need to set up authentication.

gcloud

Instale a CLI Google Cloud e, em seguida, inicie sessão na CLI gcloud com a sua identidade federada. Depois de iniciar sessão, inicialize a CLI gcloud executando o seguinte comando:

gcloud initTerraform

Para usar os exemplos do Terraform nesta página num ambiente de desenvolvimento local, instale e inicialize a CLI gcloud e, em seguida, configure as credenciais predefinidas da aplicação com as suas credenciais de utilizador.

Instale a CLI Google Cloud e, em seguida, inicie sessão na CLI gcloud com a sua identidade federada.

Create local authentication credentials for your user account:

gcloud auth application-default login

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Para mais informações, consulte Configure o ADC para um ambiente de desenvolvimento local na Cloud de Confiance documentação de autenticação.

Determine que registos quer incluir na vista. Use estas informações para especificar o filtro da vista de registo.

Determine quem deve ter acesso à visualização de registos e se quer adicionar associações à política de IAM da visualização de registos ou ao Cloud de Confiance projeto. Para mais informações, consulte o artigo Controle o acesso a uma vista de registo.

Crie uma vista de registo

Pode criar um máximo de 30 visualizações de registos por contentor de registos.

Consola

Para criar uma vista de registo, faça o seguinte:

-

Na Cloud de Confiance consola, aceda à página Armazenamento de registos:

Aceda a Armazenamento de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

- Selecione o projeto, a pasta ou a organização que armazena o contentor de registos.

- No painel Recipientes de registos, selecione o nome do recipiente de registos no qual quer criar uma vista de registos.

- Na página de detalhes do contentor de registos, aceda ao painel Vistas de registos e, de seguida, clique em Criar vista de registos.

Na página Definir vista de registo, conclua o seguinte:

- Introduza um nome para a vista de registos. Não pode alterar este nome depois de criar a visualização do registo. O nome está limitado a 100 carateres e só pode incluir letras, dígitos, sublinhados e hífenes.

- Introduza uma descrição para a vista de registo.

- No campo Criar filtro, introduza uma expressão que determine que entradas de registo no contentor de registos estão incluídas na vista de registos. Para obter informações sobre a estrutura deste campo, consulte a secção Filtro de visualização de registos deste documento.

Opcional: para adicionar uma associação de funções ao recurso de visualização de registos, faça o seguinte:

- Clique em Continuar e avance para a página Definir autorizações.

- Clique em Conceder acesso.

- Na secção Adicionar responsáveis, expanda o menu Novos responsáveis e, de seguida, selecione um responsável.

- Na secção Atribuir funções, selecione a função Logs View Accessor.

- Clique em Guardar.

Clique em Guardar vista.

Se não concedeu acesso aos principais à sua vista de registo como parte do fluxo de criação, conclua os passos na secção seguinte.

gcloud

Para criar uma vista de registo, faça o seguinte:

Execute o comando

gcloud logging views create.Antes de usar qualquer um dos dados de comandos abaixo, faça as seguintes substituições:

- LOG_VIEW_ID: o identificador da vista de registo, que está limitado a 100 carateres e só pode incluir letras, dígitos, sublinhados e hífenes.

- BUCKET_NAME: o nome do segmento de registo.

- LOCATION: a localização do contentor de registos.

- FILTER: um filtro que define a vista de registo. Quando está vazio, a vista de registo inclui todos os registos. Por exemplo, para filtrar por registos de instâncias de VM do Compute Engine, introduza

"resource.type=gce_instance". - DESCRIPTION: uma descrição da vista de registo. Por exemplo, pode introduzir o seguinte para a

descrição

"Compute logs". - PROJECT_ID: o identificador do projeto. Para criar uma vista de registo numa pasta ou numa organização, substitua

--projectpor--folderou--organization.

Execute o comando

gcloud logging views create:Linux, macOS ou Cloud Shell

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME \ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ` --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views create LOG_VIEW_ID --bucket=BUCKET_NAME ^ --location=LOCATION --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Este comando não fornece uma resposta. Para confirmar as alterações, pode executar o comando

gcloud logging views list.Conceda aos principais acesso à vista de registo. A secção seguinte contém informações sobre estes passos.

Terraform

Para saber como aplicar ou remover uma configuração do Terraform, consulte os comandos básicos do Terraform. Para mais informações, consulte a Terraform documentação de referência do fornecedor.

Para criar uma vista de registo num projeto, numa pasta ou numa organização através do Terraform, faça o seguinte:

Use o recurso do Terraform

google_logging_log_view.No comando, defina os seguintes campos:

name: definido como o nome totalmente qualificado da vista de registo. Por exemplo, para projetos, o formato deste campo é:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/view/LOG_VIEW_ID"Na expressão anterior, LOCATION é a localização do contentor de registos.

bucket: definido como o nome totalmente qualificado do contentor de registos. Por exemplo, este campo pode ser:"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME"filter: o filtro que descreve que entradas de registo estão incluídas na vista de registo.description: uma breve descrição.

Conceda aos principais acesso à vista de registo. A secção seguinte contém informações sobre estes passos.

Conceda acesso a uma vista de registo

Para restringir um principal a uma vista de registo específica num contentor de registos definido pelo utilizador, pode usar duas abordagens:

Ao nível da vista de registos, adicione uma associação de funções.

Ao nível do projeto, adicione uma vinculação de funções condicional.

Quando cria um grande número de visualizações de registos, recomendamos que controle o acesso através do ficheiro de política do IAM da visualização de registos.

Vista de registo: adicione vinculações de funções

Esta secção descreve como usar o ficheiro de política de IAM para uma vista de registo para controlar quem tem acesso às entradas de registo nessa vista de registo. Quando usa esta abordagem, adiciona uma associação ao ficheiro de política da vista de registo. A associação concede ao principal especificado acesso à vista de registo.

Esta secção também descreve como apresentar a associação de funções contida no ficheiro de política IAM para uma vista de registo.

Consola

Para atualizar o ficheiro de política de IAM de uma vista de registos, faça o seguinte:

-

Na Cloud de Confiance consola, aceda à página Armazenamento de registos:

Aceda a Armazenamento de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

- Selecione o projeto, a pasta ou a organização que armazena o contentor de registos.

- No painel Recipientes de registos, selecione o nome do recipiente de registos que aloja a vista de registos.

- Na página de detalhes do contentor de registos, aceda ao painel Vistas de registos.

Para a vista de registo cujo ficheiro de política de IAM quer modificar, clique em more_vert Ações e, de seguida, selecione Ajustar autorizações.

O menu de sobreposição de autorizações é aberto e apresenta as autorizações associadas à vista de registo.

No menu de sobreposição de autorizações, clique em Adicionar principal.

Na secção Adicionar responsáveis, expanda o menu Novos responsáveis e, em seguida, selecione um responsável.

Na secção Atribuir funções, selecione a função Logs View Accessor.

Clique em Guardar.

O menu de sobreposição de autorizações é atualizado com as novas autorizações.

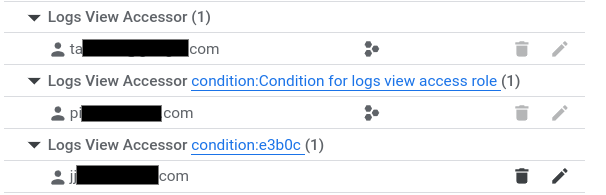

A secção etiquetada como Aceder à vista de registos (N) apresenta os principais com concessões ao nível do projeto da função Aceder à vista de registos. Estes principais têm acesso a todas as visualizações de registos no projeto.

As secções etiquetadas como Logs View Accessor condition:Condition-specific descriptive text (N) indicam os responsáveis que têm concessões condicionais ao nível do projeto da função Logs View Accessor. Estes principais só têm acesso à vista de registo especificada pela condição.

A secção etiquetada como Logs View Accessor condition:abcde (N), apresenta os responsáveis que têm concessões ao nível da visualização de registos.

A captura de ecrã seguinte mostra um menu flutuante de autorizações em que dois responsáveis têm concessões de funções ao nível do projeto, que são identificadas pelo ícone do projeto,

, e um responsável tem uma concessão ao nível da visualização de registos:

, e um responsável tem uma concessão ao nível da visualização de registos:

Para fechar o menu de sobreposição, clique em X.

gcloud

Para atualizar o ficheiro de política de IAM de uma vista de registos, faça o seguinte:

Execute o comando

gcloud logging views add-iam-policy-binding.Antes de usar qualquer um dos dados de comandos abaixo, faça as seguintes substituições:

- LOG_VIEW_ID: o identificador da vista de registo, que está limitado a 100 carateres e só pode incluir letras, dígitos, sublinhados e hífenes.

- PRINCIPAL: um identificador do principal ao qual quer conceder a função. Normalmente, os identificadores principais têm o seguinte formato:

PRINCIPAL-TYPE:ID. Por exemplo,principal://iam.googleapis.com/locations/global/workforcePools/my-pool/subject/my-user@example.com. Para ver uma lista completa dos formatos quePRINCIPALpode ter, consulte Identificadores principais. - BUCKET_NAME: o nome do segmento de registo.

- LOCATION: a localização do contentor de registos.

- PROJECT_ID: o identificador do projeto. Quando necessário, substitua

--projectpor--folderou--organization.

Execute o comando

gcloud logging views add-iam-policy-binding:Linux, macOS ou Cloud Shell

gcloud logging views add-iam-policy-binding LOG_VIEW_ID \ --member=PRINCIPAL --role='roles/logging.viewAccessor' \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ` --member=PRINCIPAL --role='roles/logging.viewAccessor' ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views add-iam-policy-binding LOG_VIEW_ID ^ --member=PRINCIPAL --role='roles/logging.viewAccessor' ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

A imagem seguinte ilustra a resposta quando é adicionada uma única associação:

Updated IAM policy for logging view [projects/PROJECT_ID/locations/global/buckets/BUCKET_NAME/views/LOG_VIEW_ID]. bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Para validar a atualização, execute o comando

gcloud logging views get-iam-policy:Antes de usar qualquer um dos dados de comandos abaixo, faça as seguintes substituições:

- LOG_VIEW_ID: o identificador da vista de registo, que está limitado a 100 carateres e só pode incluir letras, dígitos, sublinhados e hífenes.

- BUCKET_NAME: o nome do segmento de registo.

- LOCATION: a localização do contentor de registos.

- PROJECT_ID: o identificador do projeto. Quando necessário, substitua

--projectpor--folderou--organization.

Execute o comando

gcloud logging views get-iam-policy:Linux, macOS ou Cloud Shell

gcloud logging views get-iam-policy LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views get-iam-policy LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views get-iam-policy LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Quando uma vista de registo não contém associações, a resposta contém apenas um campo

etag. A seguinte imagem ilustra a resposta quando uma vista de registo contém uma única associação:bindings: - members: - PRINCIPAL role: roles/logging.viewAccessor etag: BwYXfSd9-Gw= version: 1

Terraform

Para saber como aplicar ou remover uma configuração do Terraform, consulte os comandos básicos do Terraform. Para mais informações, consulte a Terraform documentação de referência do fornecedor.

Para aprovisionar associações de IAM para uma vista de registos através do Terraform, estão disponíveis vários recursos diferentes:

google_logging_log_view_iam_policygoogle_logging_log_view_iam_bindinggoogle_logging_log_view_iam_member

Para mais informações, consulte a política IAM para o LogView do Cloud Logging.

Para listar associações da IAM para visualizações de registos através do Terraform, use a origem de dados

google_logging_log_view_iam_policy.Cloud de Confiance project: Add role bindings

Esta secção descreve como adicionar uma associação de função a um Cloud de Confiance projeto e como listar as associações anexadas a um projeto. Quando usa esta abordagem, para restringir um principal de ter acesso às entradas de registo armazenadas numa vista de registo específica, tem de adicionar uma condição de IAM à concessão.

Consola

Para adicionar uma associação de função ao ficheiro de política IAM de um Cloud de Confiance projeto, no projeto onde criou o contentor de registos, faça o seguinte:

-

Na Cloud de Confiance consola, aceda à página IAM:

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cujo subtítulo é IAM e administração.

A página IAM apresenta todos os responsáveis, as respetivas funções de IAM e quaisquer condições anexadas a essas funções, que são aplicadas ao nível do projeto. Esta página não mostra associações de funções anexadas ao ficheiro de política de uma vista de registo.

Clique em Conceder acesso.

No campo Novos membros, adicione a conta de email do utilizador.

No menu pendente Selecionar uma função, selecione Logs View Accessor.

Esta função concede aos utilizadores acesso de leitura a todas as vistas. Para limitar o acesso do utilizador a uma vista específica, adicione uma condição com base no nome do recurso.

Clique em Adicionar condição do IAM.

Introduza um Título e uma Descrição para a condição.

No menu pendente Tipo de condição, selecione Recurso > Nome.

No menu pendente Operador, selecione é.

No campo Valor, introduza o ID da vista de registo, incluindo o caminho completo para a vista.

Por exemplo:

projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID

Clique em Guardar para adicionar a condição.

Clique em Guardar para definir as autorizações.

gcloud

Para adicionar uma associação de funções ao ficheiro de política do IAM de um Cloud de Confiance projeto, conclua os seguintes passos:

Crie um ficheiro JSON ou YAML com a sua condição.

Por exemplo, pode criar um ficheiro denominado

condition.yamlcom o seguinte conteúdo:expression: "resource.name == \"projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID\"" title: "My title" description: "My description"Opcional: para verificar se o ficheiro JSON ou YAML está formatado corretamente, execute o seguinte comando:

gcloud alpha iam policies lint-condition --condition-from-file=condition.yamlAtualize a política IAM no projeto chamando o método

gcloud projects add-iam-policy-binding. Cloud de ConfianceAntes de usar o seguinte comando, faça as seguintes substituições:

- PROJECT_ID: o identificador do projeto.

- PRINCIPAL: um identificador do principal ao qual quer conceder a função. Normalmente, os identificadores principais têm o seguinte formato:

PRINCIPAL-TYPE:ID. Por exemplo,principal://iam.googleapis.com/locations/global/workforcePools/my-pool/subject/my-user@example.com. Para ver uma lista completa dos formatos quePRINCIPALpode ter, consulte Identificadores principais.

Execute o comando

gcloud projects add-iam-policy-binding:gcloud projects add-iam-policy-binding PROJECT_ID --member=PRINCIPAL --role='roles/logging.viewAccessor' --condition-from-file=condition.yamlA resposta ao comando anterior inclui todas as associações de funções.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessorOpcional: para listar as associações de funções num Cloud de Confiance projeto, use o comando

gcloud projects get-iam-policy:gcloud projects get-iam-policy PROJECT_IDAntes de usar o seguinte comando, faça as seguintes substituições:

- PROJECT_ID: o identificador do projeto.

A resposta ao comando anterior inclui todas as associações de funções.

- condition: description: My description expression: resource.name == "projects/PROJECT_ID/locations/LOCATION/buckets/BUCKET_NAME/views/LOG_VIEW_ID" title: My title members: - PRINCIPAL role: roles/logging.viewAccessor

Terraform

Para saber como aplicar ou remover uma configuração do Terraform, consulte os comandos básicos do Terraform. Para mais informações, consulte a Terraform documentação de referência do fornecedor.

Para aprovisionar associações de IAM para projetos através do Terraform, estão disponíveis vários recursos diferentes:

google_project_iam_policygoogle_project_iam_bindinggoogle_project_iam_member

Para mais informações, consulte a política de IAM para projetos.

Para listar associações da IAM para projetos através do Terraform, use a origem de dados

google_project_iam_policy.Liste todas as associações de funções para uma vista de registo

A página IAM na Cloud de Confiance consola apresenta associações de funções ao nível do projeto. Esta página não apresenta associações de funções anexadas a recursos, como visualizações de registos. Esta secção descreve como pode ver todas as associações de funções para uma vista de registo específica.

Para listar as associações de IAM anexadas a uma visualização de registos, conclua os passos seguintes.

-

Na Cloud de Confiance consola, aceda à página Armazenamento de registos:

Aceda a Armazenamento de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

- Selecione o projeto, a pasta ou a organização que armazena o contentor de registos.

- No painel Recipientes de registos, selecione o nome do recipiente de registos que aloja a vista de registos.

- Na página de detalhes do contentor de registos, aceda ao painel Vistas de registos.

Para a vista de registo cujas associações de funções quer ver, clique em more_vert Ações e, de seguida, selecione Ajustar autorizações.

O menu de sobreposição de autorizações apresenta todas as autorizações associadas à vista de registo:

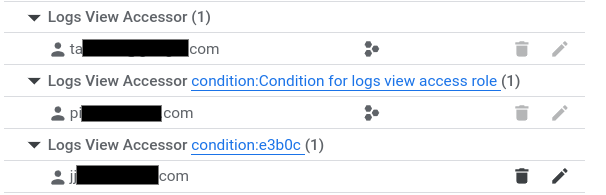

A secção etiquetada como Aceder à vista de registos (N) apresenta os principais com concessões ao nível do projeto da função Aceder à vista de registos. Estes principais têm acesso a todas as visualizações de registos no projeto.

As secções etiquetadas como Logs View Accessor condition:Condition-specific descriptive text (N) indicam os responsáveis que têm concessões condicionais ao nível do projeto da função Logs View Accessor. Estes principais só têm acesso à vista de registo especificada pela condição.

A secção etiquetada como Logs View Accessor condition:abcde (N), apresenta os responsáveis que têm concessões ao nível da visualização de registos.

A captura de ecrã seguinte mostra um menu flutuante de autorizações em que dois responsáveis têm concessões de funções ao nível do projeto, que são identificadas pelo ícone do projeto,

, e um responsável tem uma concessão ao nível da visualização de registos:

, e um responsável tem uma concessão ao nível da visualização de registos:

Para fechar o menu de sobreposição, clique em X.

Liste as visualizações de registos num contentor de registos

Consola

-

Na Cloud de Confiance consola, aceda à página Armazenamento de registos:

Aceda a Armazenamento de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

- Selecione o projeto, a pasta ou a organização que armazena o contentor de registos.

No painel Recipientes de registos, selecione o nome do recipiente de registos que aloja a vista de registos.

É apresentada a página de detalhes do contentor de registos. O painel Vistas de registos apresenta uma lista das vistas de registos no contentor de registos.

gcloud

Para listar as visualizações de registos criadas para um contentor de registos, use o comando

gcloud logging views list.Antes de usar qualquer um dos dados de comandos abaixo, faça as seguintes substituições:

- BUCKET_NAME: o nome do segmento de registo.

- LOCATION: a localização do contentor de registos.

- PROJECT_ID: o identificador do projeto. Quando necessário, substitua

--projectpor--folderou--organization.

Execute o comando

gcloud logging views list:Linux, macOS ou Cloud Shell

gcloud logging views list \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views list ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views list ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

Os dados de resposta são uma lista de visualizações de registos. Para cada vista de registo, o filtro é apresentado juntamente com as datas de criação e da última atualização. Quando as datas de criação e atualização estão vazias, a vista de registo foi criada quando o Cloud de Confiance projeto foi criado. O exemplo de resultado seguinte mostra que existem dois IDs de visualização,

_AllLogsecompute, no contentor de registos que foi consultado:VIEW_ID: _AllLogs FILTER: CREATE_TIME: UPDATE_TIME: VIEW_ID: compute FILTER: resource.type="gce_instance" CREATE_TIME: 2024-02-20T17:41:17.405162921Z UPDATE_TIME: 2024-02-20T17:41:17.405162921Z

Terraform

Pode usar o Terraform para criar e modificar uma vista de registos. No entanto, não pode usar o Terraform para listar as visualizações de registos.

Atualize uma vista de registo

Consola

-

Na Cloud de Confiance consola, aceda à página Armazenamento de registos:

Aceda a Armazenamento de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

- Selecione o projeto, a pasta ou a organização que armazena o contentor de registos.

- No painel Recipientes de registos, selecione o nome do recipiente de registos que aloja a vista de registos.

- Na página de detalhes do contentor de registos, aceda ao painel Vistas de registos.

Na vista de registo cujos detalhes quer atualizar, clique em more_vert Mais e, de seguida, em Editar vista.

Pode editar a descrição e o filtro da vista de registo.

Quando terminar as alterações, clique em Guardar vista.

gcloud

Para atualizar ou modificar uma vista de registo, use o comando

gcloud logging views update. Se não souber o ID da visualização de registos, consulte o artigo Liste as visualizações de registos.Antes de usar qualquer um dos dados de comandos abaixo, faça as seguintes substituições:

- LOG_VIEW_ID: o identificador da vista de registo, que está limitado a 100 carateres e só pode incluir letras, dígitos, sublinhados e hífenes.

- BUCKET_NAME: o nome do segmento de registo.

- LOCATION: a localização do contentor de registos.

- FILTER: um filtro que define a vista de registo. Quando está vazio, a vista de registo inclui todos os registos. Por exemplo, para filtrar por registos de instâncias de VM do Compute Engine, introduza

"resource.type=gce_instance". - DESCRIPTION: uma descrição da vista de registo. Por exemplo, pode introduzir o seguinte para a

descrição

"New description for the log view". - PROJECT_ID: o identificador do projeto. Quando necessário, substitua

--projectpor--folderou--organization.

Execute o comando

gcloud logging views update:Linux, macOS ou Cloud Shell

gcloud logging views update LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --log-filter=FILTER --description=DESCRIPTION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views update LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --log-filter=FILTER --description=DESCRIPTION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views update LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --log-filter=FILTER --description=DESCRIPTION ^ --project=PROJECT_ID

Este comando não fornece uma resposta. Para confirmar as alterações, pode executar o comando

gcloud logging views describe.Terraform

Para saber como aplicar ou remover uma configuração do Terraform, consulte os comandos básicos do Terraform. Para mais informações, consulte a Terraform documentação de referência do fornecedor.

Para modificar uma vista de registo num projeto, numa pasta ou numa organização através do Terraform, use o recurso Terraform

google_logging_log_view.Elimine uma vista de registo

Quando já não precisar de uma vista de registo que criou, pode eliminá-la. No entanto, antes de eliminar uma vista de registo, recomendamos que verifique se a vista de registo não está a ser referenciada por outro recurso, como uma consulta guardada.

Não pode eliminar a vista de registo

_Defaultno contentor de registos_Default.Consola

-

Na Cloud de Confiance consola, aceda à página Armazenamento de registos:

Aceda a Armazenamento de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

- Selecione o projeto, a pasta ou a organização que armazena o contentor de registos.

- No painel Recipientes de registos, selecione o nome do recipiente de registos que aloja a vista de registos.

- Na página de detalhes do contentor de registos, aceda ao painel Vistas de registos e, em seguida, selecione a caixa de verificação da vista de registos que quer eliminar.

- Na barra de ferramentas do painel Vistas de registo, clique em Eliminar vista e, de seguida, conclua a caixa de diálogo.

gcloud

Para eliminar uma vista de registo, faça o seguinte:

Recomendado: reveja o seu Cloud de Confiance projeto para garantir que não há referências à vista de registo. Considere examinar o seguinte:

- Consultas executadas a partir da página Explorador de registos que foram guardadas ou partilhadas.

Use o comando

gcloud logging views delete. Se não souber o ID da visualização de registos, consulte o artigo Liste as visualizações de registos.Antes de usar qualquer um dos dados de comandos abaixo, faça as seguintes substituições:

- LOG_VIEW_ID: o identificador da vista de registo, que está limitado a 100 carateres e só pode incluir letras, dígitos, sublinhados e hífenes.

- BUCKET_NAME: o nome do segmento de registo.

- LOCATION: a localização do contentor de registos.

- PROJECT_ID: o identificador do projeto. Quando necessário, substitua

--projectpor--folderou--organization.

Execute o comando

gcloud logging views delete:Linux, macOS ou Cloud Shell

gcloud logging views delete LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION \ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views delete LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION ` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views delete LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION ^ --project=PROJECT_ID

A resposta confirma a eliminação. Por exemplo, o seguinte mostra a resposta à eliminação de uma visualização de registo denominada

tester:Deleted [tester].

Terraform

Para saber como aplicar ou remover uma configuração do Terraform, consulte os comandos básicos do Terraform. Para mais informações, consulte a Terraform documentação de referência do fornecedor.

Descreva uma vista de registo

Consola

-

Na Cloud de Confiance consola, aceda à página Armazenamento de registos:

Aceda a Armazenamento de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

- No painel Recipientes de registos, selecione o nome do recipiente de registos que aloja a vista de registos.

- Na página de detalhes do contentor de registos, aceda ao painel Vistas de registos.

- Na vista de registo cujos detalhes quer ver, clique em more_vert Mais e, de seguida, em Editar vista.

- Para fechar a caixa de diálogo sem guardar alterações, clique em Cancelar.

gcloud

Para obter informações detalhadas sobre uma vista de registo, use o comando

gcloud logging views describe. Se não souber o ID da visualização de registos, consulte o artigo Liste as visualizações de registos.Antes de usar qualquer um dos dados de comandos abaixo, faça as seguintes substituições:

- LOG_VIEW_ID: o identificador da vista de registo, que está limitado a 100 carateres e só pode incluir letras, dígitos, sublinhados e hífenes.

- BUCKET_NAME: o nome do segmento de registo.

- LOCATION: a localização do contentor de registos.

- PROJECT_ID: o identificador do projeto. Quando necessário, substitua

--projectpor--folderou--organization.

Execute o comando

gcloud logging views describe:Linux, macOS ou Cloud Shell

gcloud logging views describe LOG_VIEW_ID \ --bucket=BUCKET_NAME --location=LOCATION\ --project=PROJECT_ID

Windows (PowerShell)

gcloud logging views describe LOG_VIEW_ID ` --bucket=BUCKET_NAME --location=LOCATION` --project=PROJECT_ID

Windows (cmd.exe)

gcloud logging views describe LOG_VIEW_ID ^ --bucket=BUCKET_NAME --location=LOCATION^ --project=PROJECT_ID

A resposta inclui sempre a descrição e o nome totalmente qualificado da vista de registo. Também inclui o filtro quando o campo de filtro não está vazio. Segue-se um exemplo de resposta:

createTime: '2024-02-20T17:41:17.405162921Z' filter: resource.type="gce_instance" name: projects/my-project/locations/global/buckets/my-bucket/views/compute updateTime: '2024-02-20T17:41:17.405162921Z'

Terraform

Pode usar o Terraform para criar e modificar uma vista de registos. No entanto, não pode usar o Terraform para apresentar os detalhes de uma vista de registo.

Veja registos associados a uma vista de registos

Pode apresentar as entradas do registo numa vista de registo através do Explorador de registos.

Para consultar uma vista de registos através do Explorador de registos, faça o seguinte:

-

Na Cloud de Confiance consola, aceda à página Explorador de registos:

Aceda ao Explorador de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

Selecione os recursos pesquisados para entradas de registo:

Quando a barra de ferramentas apresentar

Registos do projeto,

expanda o menu, selecione

Vista de registos e, de seguida, selecione a vista de registos que quer consultar.

Registos do projeto,

expanda o menu, selecione

Vista de registos e, de seguida, selecione a vista de registos que quer consultar.Quando a barra de ferramentas apresenta algo como

1 visualização de registos,

expanda o menu, selecione Visualização de registos e, de seguida, selecione a visualização de registos ou

as visualizações de registos que quer consultar.

1 visualização de registos,

expanda o menu, selecione Visualização de registos e, de seguida, selecione a visualização de registos ou

as visualizações de registos que quer consultar.Caso contrário, a barra de ferramentas apresenta um ícone

e o nome de um âmbito de registo, como _Default. Expanda o menu, selecione

Vista de registo e, de seguida, selecione a vista de registo que quer consultar.

e o nome de um âmbito de registo, como _Default. Expanda o menu, selecione

Vista de registo e, de seguida, selecione a vista de registo que quer consultar.

Para mais informações, consulte a documentação do Explorador de registos.

Exceto em caso de indicação contrária, o conteúdo desta página é licenciado de acordo com a Licença de atribuição 4.0 do Creative Commons, e as amostras de código são licenciadas de acordo com a Licença Apache 2.0. Para mais detalhes, consulte as políticas do site do Google Developers. Java é uma marca registrada da Oracle e/ou afiliadas.

Última atualização 2026-01-14 UTC.

[[["Fácil de entender","easyToUnderstand","thumb-up"],["Meu problema foi resolvido","solvedMyProblem","thumb-up"],["Outro","otherUp","thumb-up"]],[["Não contém as informações de que eu preciso","missingTheInformationINeed","thumb-down"],["Muito complicado / etapas demais","tooComplicatedTooManySteps","thumb-down"],["Desatualizado","outOfDate","thumb-down"],["Problema na tradução","translationIssue","thumb-down"],["Problema com as amostras / o código","samplesCodeIssue","thumb-down"],["Outro","otherDown","thumb-down"]],["Última atualização 2026-01-14 UTC."],[],[]]