機構資源是Cloud de Confiance by S3NS 資源階層的根節點,也是專案的階層超級節點。本頁說明如何取得及管理機構資源。

事前準備

閱讀機構資源總覽。

取得機構資源

Google Workspace 和 Cloud Identity 客戶可使用機構資源:

- Google Workspace:申請 Google Workspace。

- Cloud Identity:申請 Cloud Identity。

建立 Google Workspace 或 Cloud Identity 帳戶,並與網域建立關聯後,系統就會自動建立機構資源。資源的佈建時間會因帳戶狀態而異:

- 如果您是 Cloud de Confiance 新手,尚未建立專案,系統會在您登入 Cloud de Confiance 控制台並接受條款及細則時,為您建立機構資源。

-

如果您是現有 Cloud de Confiance 使用者,建立新專案或帳單帳戶時,系統會為您建立機構資源。您先前建立的專案會列在「無組織」下方,這是正常現象。組織資源就會顯示在畫面上,您建立的新專案也會自動連結至該資源。

您必須將在「無組織」下建立的所有專案,移至新組織資源。如要瞭解如何移動專案,請參閱將專案遷移至機構資源。

建立的機構資源會連結到您的 Google Workspace 或 Cloud Identity 帳戶,並將您建立的專案或帳單帳戶設為子項資源。在您的 Google Workspace 或 Cloud Identity 網域下建立的所有專案和帳單帳戶,都會成為此組織資源的子項。

- 如需瞭解如何遷移現有專案,請參閱遷移現有專案。

每個 Google Workspace 或 Cloud Identity 帳戶都只會與一個機構資源相關聯。每個機構資源只能對應一個網域,該網域會在建立機構資源時設定。

機構資源建立後,我們會將其可用性傳回給 Google Workspace 或 Cloud Identity 超級管理員。請謹慎使用這些超級管理員帳戶,因為他們可以高度管控您的機構資源及其下的所有資源。因此,我們不建議您使用 Google Workspace 或 Cloud Identity 超級管理員帳戶,進行機構資源的日常管理。如要進一步瞭解如何在 Cloud de Confiance中使用 Google Workspace 或 Cloud Identity 超級管理員帳戶,請參閱超級管理員最佳做法。

如要主動採用機構資源,Google Workspace 或 Cloud Identity 超級管理員需要將機構管理員 (roles/resourcemanager.organizationAdmin) Identity and Access Management (IAM) 角色指派給使用者或群組。如要瞭解如何設定機構資源,請參閱設定機構資源。

- 建立機構資源時,系統會為您網域的所有使用者自動授予機構資源層級的專案建立者 (

roles/resourcemanager.projectCreator) 和帳單帳戶建立者 (roles/billing.creator) IAM 角色。這讓您網域的使用者能不受干擾而繼續建立專案。 - 機構管理員可決定何時開始主動使用機構資源。然後,他們可以根據需要更改預設權限並強制執行更嚴格的政策。

- 如果機構資源可用,但您沒有 IAM 權限可檢視,您仍可以建立專案和帳單帳戶。即使您無法看到,這些都是在機構資源下自動建立的。

取得機構資源 ID

機構資源 ID 是機構資源的唯一識別碼,在建立機構資源時自動建立。組織資源 ID 的格式為十進位數字,開頭不得為零。

您可以使用 Cloud de Confiance 控制台、gcloud CLI 或 Cloud Resource Manager API 取得機構資源 ID。

主控台

如要使用 Cloud de Confiance 控制台取得機構資源 ID,請執行下列操作:

- 前往 Cloud de Confiance 控制台:

- 在頁面頂端的專案選擇工具中,選取您的機構資源。

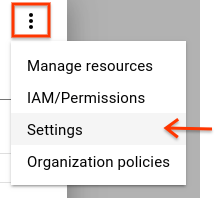

- 按一下右側的「更多」,然後點選「設定」。

「Settings」(設定) 頁面就會顯示您的機構資源 ID。

gcloud

如要找出機構資源 ID,請執行下列指令:

gcloud organizations list

這個指令會列出您所屬的所有機構資源,以及對應的機構資源 ID。

API

如要使用 Cloud Resource Manager API 尋找機構資源 ID,請使用 organizations.search() 方法,包括查詢網域。例如:

GET https://cloudresourcemanager.googleapis.com/v3/organizations:search{query=domain:altostrat.com}

回應中會有屬於 altostrat.com 的機構資源中繼資料,包括機構資源 ID。

設定機構資源

如果您是 Google Workspace 或 Cloud Identity 客戶,系統會自動提供機構資源。

機構資源建立後,Google Workspace 或 Cloud Identity 超級管理員是第一批能夠存取該資源的使用者。所有其他的使用者或群組仍能夠如同之前一樣使用 Cloud de Confiance by S3NS 。他們能夠看到機構資源,但只有在設定正確權限後才能進行修改。

Google Workspace 或 Cloud Identity 超級管理員和Cloud de Confiance by S3NS 機構管理員,在設定過程中擔任關鍵角色,同時對機構資源和生命週期也至關重要。這兩個角色通常指派給不同的使用者或群組,但這取決於機構資源的結構和需求。

在 Cloud de Confiance by S3NS 機構資源設定中,Google Workspace 或 Cloud Identity 超級管理員的責任包括:

- 將機構管理員角色指派給部分使用者

- 發生復原問題時的聯絡人

- 如「刪除機構資源」一節所述,控管 Google Workspace 或 Cloud Identity 帳戶及機構資源的生命週期

指派為機構管理員後,就可以將身分與存取權管理角色指派給其他使用者。機構管理員角色的責任包括:

- 定義允許和拒絕政策,並將角色授予其他使用者。

- 查看資源階層的結構

為遵循最低權限的原則,此角色不包括執行其他動作的權限,例如建立資料夾或專案。如要取得這些權限,機構管理員必須將其他角色指派給帳戶。

具有兩個不同的角色可確保 Google Workspace 或 Cloud Identity 超級管理員與Cloud de Confiance by S3NS 機構管理員之間的責任區分。這通常為必要條件,因為兩項 Google 產品通常會由客戶機構中的不同部門所管理。

如要開始主動使用機構資源,請按照下列步驟新增機構管理員:

新增機構管理員

主控台

如要新增機構管理員,請按照下列步驟操作:

以 Google Workspace 或 Cloud Identity 超級管理員身分登入 Cloud de Confiance 控制台,然後前往「IAM & Admin」(IAM 與管理員) 頁面:

選取要編輯的機構資源:

按一下頁面頂端的專案下拉式清單。

在「Select from」(可用的選項) 對話框中,按一下機構下拉式清單,然後選取要新增機構管理員的機構資源。

在顯示的清單中,按一下機構資源以開啟「IAM Permissions」(IAM 權限) 頁面。

按一下「新增」,然後輸入要設為機構管理員的使用者電子郵件地址。

在「Select a role」(選擇角色) 下拉式選單中,依序選取「Resource Manager」(資源管理員) >「Organization Administrator」(機構管理員),然後按一下「Save」(儲存)。

機構管理員可以執行下列操作:

完整掌控機構資源。建立 Google Workspace 或 Cloud Identity 超級管理員與 Cloud de Confiance 管理員之間的責任區分。

指派相關的 IAM 角色,委任關鍵功能的責任。

如「取得機構資源」一節所述,建立機構時,系統預設會為網域的所有使用者授予機構資源層級的「專案建立者」與「帳單帳戶建立者」角色。如此可確保在建立機構資源時不會干擾 Cloud de Confiance 使用者。當機構管理員取得管控時,他們可能會希望刪除這些機構層級權限,並以更精細的程度 (例如在資料夾或專案層級) 開始鎖定存取。請注意,由於允許和拒絕政策是從階層向下沿用,因此在機構資源層級將「專案建立者」角色指派給整個網域 (domain:mycompany.com),表示網域中的每個使用者都可以在階層中的任何位置建立專案。

在機構資源中建立專案

主控台

當機構資源在您的網域中啟用後,您可以透過Cloud de Confiance 控制台在機構資源中建立專案。

在機構資源中建立新專案:

如要建立新專案,請執行下列步驟:

-

前往控制台的「Manage resources」(管理資源) 頁面。 Cloud de Confiance

其餘步驟會顯示在 Cloud de Confiance 控制台。

- 在頁面頂端的「Select organization」(選取機構) 下拉式清單中,選取要建立專案的機構資源。如果您是免費試用的使用者,請略過這個步驟,因為系統不會顯示這個清單。

- 按一下「Create Project」(建立專案)。

- 在顯示的「New Project」(新增專案) 視窗中,輸入專案名稱並選取適當的帳單帳戶。專案名稱只能由英文字母、數字、單引號、連字號、空格或驚嘆號組成,而且長度必須介於 4 至 30 個字元之間。

- 在「Location」(位置) 方塊中輸入上層機構或資料夾,該資源將成為新專案的階層父項。如果系統顯示「No organization」(無機構) 這個選項,只要選取該選項即可建立新專案,做為其資源階層的頂層。

- 輸入新專案的詳細資料後,按一下「Create」(建立)。

API

您可以建立 project 並將其 parent 欄位設定成機構資源的 organizationId,以在機構資源中建立新的專案。

下列程式碼片段會示範如何在機構資源中建立專案:

...

project = crm.projects().create(

body={

'project_id': flags.projectId,

'name': 'My New Project',

'parent': {

'type': 'organization',

'id': flags.organizationId

}

}).execute()

...

在機構資源中檢視專案

使用者只能透過 IAM 角色檢視及列出他們有權存取的專案。機構管理員可以查看並列出機構資源中的所有專案。

主控台

如要使用 Cloud de Confiance 控制台查看機構資源中的所有專案,請按照下列步驟操作:

前往 Cloud de Confiance 控制台:

按一下頁面頂端的 [Organization] (機構) 下拉式選單。

選取機構資源。

按一下頁面頂端的「Project」(專案) 下拉式選單,然後點選「View more projects」(查看更多專案)。頁面上會列出組織資源中的所有專案。

[Organization] (機構) 下拉式清單中的 [No organization] (無機構) 選項會列出以下專案:

- 尚未屬於機構資源的專案。

- 使用者可以存取專案,但專案在使用者無權存取的機構資源下。

gcloud

如要查看機構資源中的所有專案,請執行下列指令:

gcloud projects list --filter 'parent.id=[ORGANIZATION_ID] AND \

parent.type=organization'

API

使用 projects.list() 方法列出父項資源下的所有專案,如以下程式碼片段所示:

...

filter = 'parent.type:organization parent.id:%s' % flags.organizationId

projects = crm.projects().list(filter=filter).execute()

...

刪除機構資源

機構資源繫結至您的 Google Workspace 或 Cloud Identity 帳戶。

如果您不想使用機構資源,建議您使用以下步驟,將機構資源的允許政策恢復為原始狀態:

- 將網域新增至

Project Creator和Billing Account Creator角色。 - 移除機構資源允許政策的所有其他項目。

這樣一來,您的使用者就能夠繼續建立專案和帳單帳戶,同時允許 Google Workspace 或 Cloud Identity 超級管理員之後復原為集中管理。

如果您刪除 Google Workspace 帳戶,系統會刪除貴機構資源和所有相關資源。因此,如要刪除機構資源,請刪除 Google Workspace 帳戶。如果是 Cloud Identity 使用者,請取消所有其他的 Google 服務,然後刪除您的使用者帳戶。這項操作可能造成嚴重損害,而且可能無法完全復原,因此建議您只在確定沒有資源正在使用中時,才執行這項操作。