O recurso de organização estabelece a propriedade dos projetos e das pastas

abaixo na hierarquia de recursos da Google Cloud Platform.

A sua conta do Google Workspace ou Cloud ID está associada exatamente a um recurso de organização. Cada conta do Google Workspace ou Cloud ID

também está associada a um domínio principal, como example.com. Para ver detalhes

sobre a utilização de vários domínios, consulte o artigo Adicione um domínio do alias do utilizador ou um domínio

secundário. Para ver detalhes sobre como alterar o domínio principal de uma conta do Google Workspace, consulte o artigo Altere o seu domínio principal do Google Workspace.

É melhor usar pastas num recurso de organização para a maioria dos exemplos de utilização. Se quiser manter suborganizações ou departamentos na sua empresa como entidades isoladas sem administração central, pode configurar várias contas do Google Workspace ou Cloud ID. Cada conta vai ter um único recurso de organização associado a um domínio principal.

Efeitos da utilização de vários recursos da organização

Use vários recursos da organização quando não quiser que os utilizadores de uma conta do Google Workspace ou Cloud ID acedam a recursos criados por utilizadores de outra conta do Google Workspace ou Cloud ID. A separação de recursos em vários recursos de organização tem várias consequências:

Por predefinição, nenhum utilizador tem visibilidade e controlo centralizados sobre todos os recursos.

As políticas comuns a todas as suborganizações têm de ser replicadas em cada recurso da organização.

Mover pastas de um recurso da organização para outro não é uma operação suportada. Para mais informações, consulte o artigo Migrar projetos entre recursos da organização.

Cada recurso da organização requer uma conta do Google Workspace. Por conseguinte, a gestão de vários recursos de organização requer várias contas do Google Workspace e a capacidade de gerir identidades entre elas.

Usar um único recurso de organização

A maioria das organizações que quer manter suborganizações separadas pode fazê-lo usando um único recurso de organização e pastas. Se tiver uma única conta do Google Workspace, esta conta é mapeada para o recurso da organização e as suborganizações são mapeadas para pastas.

Escolha um administrador da organização

Escolha um ou mais utilizadores para atuarem como administrador da organização do IAM para o recurso da organização.

Consola

Para adicionar um administrador da organização:

Inicie sessão na Cloud de Confiance consola como superadministrador do Google Workspace ou do Cloud ID e navegue para a página IAM e administração:

Selecione o recurso da organização que quer editar:

Clique na lista pendente de projetos na parte superior da página.

Na caixa de diálogo Selecionar de, clique na lista pendente da organização e selecione o recurso da organização ao qual quer adicionar um administrador da organização.

Na lista apresentada, clique no recurso da organização para abrir a respetiva página de autorizações da IAM.

Clique em Adicionar e, de seguida, introduza o endereço de email de um ou mais utilizadores que quer definir como administradores da organização.

Na lista pendente Selecionar uma função, selecione Resource Manager > Administrador da organização e, de seguida, clique em Guardar.

O administrador da organização pode fazer o seguinte:

Assumir o controlo administrativo total do recurso da organização. A separação de responsabilidades entre o superadministrador do Google Workspace ou Cloud ID e o administrador do Cloud de Confiance está estabelecida.

Delegue responsabilidade sobre funções críticas atribuindo as funções IAM relevantes.

Crie pastas para suborganizações

Crie uma pasta no recurso da organização para cada suborganização.

Para criar pastas, tem de ter a função de administrador de pastas ou criador de pastas ao nível principal. Por exemplo, para criar pastas ao nível da organização, tem de ter uma destas funções ao nível da organização.

Como parte da criação de uma pasta, tem de lhe atribuir um nome. Os nomes das pastas têm de cumprir os seguintes requisitos:

- O nome pode conter letras, dígitos, espaços, hífenes e sublinhados.

- O nome a apresentar da pasta tem de começar e terminar com uma letra ou um dígito.

- O nome tem de ter entre 3 e 30 carateres.

- O nome tem de ser diferente de todas as outras pastas que partilham a pasta principal.

Para criar uma pasta:

Consola

As pastas podem ser criadas na IU através da secção "Gerir projetos e pastas".

Aceda à página Gerir recursos na Cloud de Confiance consola:

Certifique-se de que o nome do recurso da organização está selecionado na lista pendente da organização na parte superior da página.

Clique em Criar pasta e selecione uma das seguintes opções:

- Pasta padrão: um recurso de pasta padrão.

- Pasta em conformidade: uma pasta do Assured Workloads, que oferece controlos regulamentares, regionais ou soberanos adicionais para Cloud de Confiance by S3NS recursos. Se selecionar esta opção, acede aos Assured Workloads para criar uma pasta.

Na caixa Nome da pasta, introduza o nome da nova pasta.

Em Destino, clique em Procurar e, de seguida, selecione o recurso ou a pasta da organização no qual quer criar a nova pasta.

- Clique em Criar.

gcloud

As pastas podem ser criadas programaticamente através da Google Cloud CLI.

Para criar uma pasta no recurso da organização através da ferramenta de linha de comandos, execute o seguinte comando.gcloud

gcloud resource-manager folders create \

--display-name=[DISPLAY_NAME] \

--organization=[ORGANIZATION_ID]

Para criar uma pasta cuja pasta principal seja outra pasta:

gcloud resource-manager folders create \

--display-name=[DISPLAY_NAME] \

--folder=[FOLDER_ID]

Onde:

[DISPLAY_NAME]é o nome a apresentar da pasta. Nenhuma pasta com o mesmo elemento principal pode partilhar um nome a apresentar. O nome a apresentar tem de começar e terminar com uma letra ou um dígito, pode conter letras, dígitos, espaços, hífenes e sublinhados, e não pode ter mais de 30 carateres.[ORGANIZATION_ID]é o ID do recurso da organização principal se o principal for um recurso da organização.[FOLDER_ID]é o ID da pasta principal, se o elemento principal for uma pasta.

API

As pastas podem ser criadas com um pedido de API.

O JSON do pedido:

request_json= '{

display_name: DISPLAY_NAME,

parent: ORGANIZATION_NAME

}'

O pedido curl para criar uma pasta:

curl -X POST -H "Content-Type: application/json" \

-H "Authorization: Bearer ${bearer_token}" \

-d "$request_json" \

https://cloudresourcemanager.googleapis.com/v3/folders

Onde:

[DISPLAY_NAME]é o nome a apresentar da nova pasta, por exemplo, "My Awesome Folder".[ORGANIZATION_NAME]é o nome do recurso da organização no qual está a criar a pasta, por exemplo,organizations/123.

A resposta Create Folder:

{

"name": "operations/fc.123456789",

"metadata": {

"@type": "type.googleapis.com/google.cloud.resourcemanager.v3.FolderOperation",

"displayName": "[DISPLAY_NAME]",

"operationType": "CREATE"

}

}

O pedido curl de obtenção da operação:

curl -H "Authorization: Bearer ${bearer_token}" \

https://cloudresourcemanager.googleapis.com/v3/operations/fc.123456789

A resposta da operação Get:

{

"name": "operations/fc.123456789",

"metadata": {

"@type": "type.googleapis.com/google.cloud.resourcemanager.v3.FolderOperation",

"displayName": "[DISPLAY_NAME]",

"operationType": "CREATE"

},

"done": true,

"response": {

"@type": "type.googleapis.com/google.cloud.resourcemanager.v3.Folder",

"name": "folders/12345",

"parent": "organizations/123",

"displayName": "[DISPLAY_NAME]",

"lifecycleState": "ACTIVE",

"createTime": "2017-07-19T23:29:26.018Z",

"updateTime": "2017-07-19T23:29:26.046Z"

}

}

Conceda funções de administrador de pastas

Para cada pasta de suborganização que criar, conceda a um ou mais utilizadores a função de administrador da pasta. Estes utilizadores têm controlo administrativo sobre a pasta e a suborganização que representa.

Para configurar o acesso a pastas, tem de ter a função de administrador de IAM de pastas ou administrador de pastas ao nível principal.

Consola

Na Cloud de Confiance consola, abra a página Gerir recursos.

Clique na lista pendente Organização no canto superior esquerdo e, de seguida, selecione o recurso da sua organização.

Selecione a caixa de verificação junto ao projeto para o qual quer alterar as autorizações.

No painel de informações do lado direito, em Autorizações, introduza os endereços de email dos membros que quer adicionar.

Na lista pendente Selecionar uma função, selecione a função que quer conceder a esses membros.

Clique em Adicionar. É apresentada uma notificação para confirmar a adição ou a atualização da nova função dos membros.

gcloud

Pode configurar o acesso às pastas de forma programática através da CLI Google Cloud ou da API.

gcloud resource-manager folders \

add-iam-policy-binding [FOLDER_ID] \

--member=user:email1@example.com \

--role=roles/resourcemanager.folderEditor

gcloud resource-manager folders \

add-iam-policy-binding [FOLDER_ID] \

--member=user:email1@example.com \

--role=roles/resourcemanager.folderViewer

Em alternativa:

gcloud resource-manager folders \

set-iam-policy [FOLDER_ID] [POLICY_FILE]

Onde:

[FOLDER_ID]é o ID da nova pasta.[POLICY_FILE]é o caminho para um ficheiro de política da pasta.

API

O método setIamPolicy define a política de controlo de acesso numa pasta, substituindo qualquer política existente. O campo resource deve ser o nome do recurso da pasta, por exemplo, folders/1234.

request_json= '{

policy: {

version: "1",

bindings: [

{

role: "roles/resourcemanager.folderEditor",

members: [

"user:email1@example.com",

"user:email2@example.com",

]

}

]

}

}'

O pedido curl:

curl -X POST -H "Content-Type: application/json" \

-H "Authorization: Bearer ${bearer_token}" \

-d "$request_json" \

https://cloudresourcemanager.googleapis.com/v3/[FOLDER_NAME]:setIamPolicy

Onde:

[FOLDER_NAME]é o nome da pasta cuja política IAM está a ser definida, por exemplo, folders/123.

Restringir funções de suborganizações

Cada administrador da pasta pode restringir a função de criador do projeto aos membros da respetiva suborganização. Também podem remover o domínio da função Criador de projetos na política de autorização do recurso da organização.

Os superadministradores do Google Workspace têm privilégios de administrador da organização irrevogáveis. Normalmente, estes superadministradores gerem as identidades e as políticas de identidade, em vez de gerirem recursos Cloud de Confiance e políticas de recursos.

Consola

Para remover as funções atribuídas aos utilizadores por predefinição através da Cloud de Confiance consola:

Aceda à página Gerir recursos na Cloud de Confiance consola:

Clique na lista pendente Organização na parte superior da página e, de seguida, selecione o recurso da sua organização.

Selecione a caixa de verificação do recurso da organização para o qual quer alterar as autorizações. Se não tiver um recurso de pasta, o recurso de organização não fica visível. Para continuar, consulte as instruções para revogar funções através da página IAM.

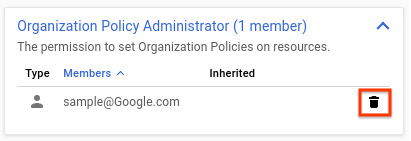

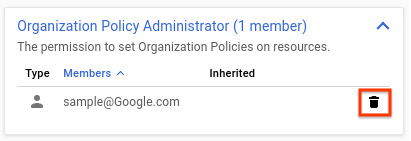

No painel de informações do lado direito, em Autorizações, clique para expandir a função da qual quer remover utilizadores.

Na lista de funções expandida, junto ao principal que quer remover da função, clique em remover.

Na caixa de diálogo Remover principal? apresentada, clique em Remover para confirmar a remoção da função do principal especificado.

Repita os dois passos acima para cada função que quer remover.

Exemplo

O diagrama seguinte ilustra uma organização que usou pastas para separar dois departamentos. Os responsáveis pelos departamentos de engenharia e finanças têm controlo administrativo, e os outros utilizadores estão impedidos de criar projetos.

Gerir várias organizações num recurso de organização principal

Se a sua organização tiver várias contas do Google Workspace, tem vários recursos da organização por predefinição. Para manter a visibilidade e o controlo centralizados, deve escolher um recurso de organização para ser o recurso de organização principal. Os superadministradores da conta do Google Workspace associada ao recurso da sua organização principal têm controlo administrativo sobre todos os recursos, incluindo os criados por utilizadores das outras contas do Google Workspace. Os utilizadores dessas contas do Google Workspace recebem acesso a uma pasta no recurso de organização principal, na qual podem criar projetos.

Escolha um administrador da organização

Escolha um ou mais utilizadores para atuarem como administrador da organização do IAM para o recurso da organização.

Consola

Para adicionar um administrador da organização:

Inicie sessão na Cloud de Confiance consola como superadministrador do Google Workspace ou do Cloud ID e navegue para a página IAM e administração:

Selecione o recurso da organização que quer editar:

Clique na lista pendente de projetos na parte superior da página.

Na caixa de diálogo Selecionar de, clique na lista pendente da organização e selecione o recurso da organização ao qual quer adicionar um administrador da organização.

Na lista apresentada, clique no recurso da organização para abrir a respetiva página de autorizações da IAM.

Clique em Adicionar e, de seguida, introduza o endereço de email de um ou mais utilizadores que quer definir como administradores da organização.

Na lista pendente Selecionar uma função, selecione Resource Manager > Administrador da organização e, de seguida, clique em Guardar.

O administrador da organização pode fazer o seguinte:

Assumir o controlo administrativo total do recurso da organização. A separação de responsabilidades entre o superadministrador do Google Workspace ou Cloud ID e o administrador do Cloud de Confiance está estabelecida.

Delegue responsabilidade sobre funções críticas atribuindo as funções IAM relevantes.

Remova a função de criador de projetos

Remova a função Project Creator do recurso da organização para garantir que os recursos não são criados nos outros recursos da organização.

Consola

Para remover as funções atribuídas aos utilizadores por predefinição através da Cloud de Confiance consola:

Aceda à página Gerir recursos na Cloud de Confiance consola:

Clique na lista pendente Organização na parte superior da página e, de seguida, selecione o recurso da sua organização.

Selecione a caixa de verificação do recurso da organização para o qual quer alterar as autorizações. Se não tiver um recurso de pasta, o recurso de organização não fica visível. Para continuar, consulte as instruções para revogar funções através da página IAM.

No painel de informações do lado direito, em Autorizações, clique para expandir a função da qual quer remover utilizadores.

Na lista de funções expandida, junto ao principal que quer remover da função, clique em remover.

Na caixa de diálogo Remover principal? apresentada, clique em Remover para confirmar a remoção da função do principal especificado.

Repita os dois passos acima para cada função que quer remover.

Crie pastas para contas do Google Workspace

Crie uma pasta no recurso da organização para cada conta do Google Workspace.

Para criar pastas, tem de ter a função de administrador de pastas ou criador de pastas ao nível principal. Por exemplo, para criar pastas ao nível da organização, tem de ter uma destas funções ao nível da organização.

Como parte da criação de uma pasta, tem de lhe atribuir um nome. Os nomes das pastas têm de cumprir os seguintes requisitos:

- O nome pode conter letras, dígitos, espaços, hífenes e sublinhados.

- O nome a apresentar da pasta tem de começar e terminar com uma letra ou um dígito.

- O nome tem de ter entre 3 e 30 carateres.

- O nome tem de ser diferente de todas as outras pastas que partilham a pasta principal.

Para criar uma pasta:

Consola

As pastas podem ser criadas na IU através da secção "Gerir projetos e pastas".

Aceda à página Gerir recursos na Cloud de Confiance consola:

Certifique-se de que o nome do recurso da organização está selecionado na lista pendente da organização na parte superior da página.

Clique em Criar pasta e selecione uma das seguintes opções:

- Pasta padrão: um recurso de pasta padrão.

- Pasta em conformidade: uma pasta do Assured Workloads, que oferece controlos regulamentares, regionais ou soberanos adicionais para Cloud de Confiance by S3NS recursos. Se selecionar esta opção, acede aos Assured Workloads para criar uma pasta.

Na caixa Nome da pasta, introduza o nome da nova pasta.

Em Destino, clique em Procurar e, de seguida, selecione o recurso ou a pasta da organização no qual quer criar a nova pasta.

- Clique em Criar.

gcloud

As pastas podem ser criadas programaticamente através da Google Cloud CLI.

Para criar uma pasta no recurso da organização através da ferramenta de linha de comandos, execute o seguinte comando.gcloud

gcloud resource-manager folders create \

--display-name=[DISPLAY_NAME] \

--organization=[ORGANIZATION_ID]

Para criar uma pasta cuja pasta principal seja outra pasta:

gcloud resource-manager folders create \

--display-name=[DISPLAY_NAME] \

--folder=[FOLDER_ID]

Onde:

[DISPLAY_NAME]é o nome a apresentar da pasta. Nenhuma pasta com o mesmo elemento principal pode partilhar um nome a apresentar. O nome a apresentar tem de começar e terminar com uma letra ou um dígito, pode conter letras, dígitos, espaços, hífenes e sublinhados, e não pode ter mais de 30 carateres.[ORGANIZATION_ID]é o ID do recurso da organização principal se o principal for um recurso da organização.[FOLDER_ID]é o ID da pasta principal, se o elemento principal for uma pasta.

API

As pastas podem ser criadas com um pedido de API.

O JSON do pedido:

request_json= '{

display_name: DISPLAY_NAME,

parent: ORGANIZATION_NAME

}'

O pedido curl para criar uma pasta:

curl -X POST -H "Content-Type: application/json" \

-H "Authorization: Bearer ${bearer_token}" \

-d "$request_json" \

https://cloudresourcemanager.googleapis.com/v3/folders

Onde:

[DISPLAY_NAME]é o nome a apresentar da nova pasta, por exemplo, "My Awesome Folder".[ORGANIZATION_NAME]é o nome do recurso da organização no qual está a criar a pasta, por exemplo,organizations/123.

A resposta Create Folder:

{

"name": "operations/fc.123456789",

"metadata": {

"@type": "type.googleapis.com/google.cloud.resourcemanager.v3.FolderOperation",

"displayName": "[DISPLAY_NAME]",

"operationType": "CREATE"

}

}

O pedido curl de obtenção da operação:

curl -H "Authorization: Bearer ${bearer_token}" \

https://cloudresourcemanager.googleapis.com/v3/operations/fc.123456789

A resposta da operação Get:

{

"name": "operations/fc.123456789",

"metadata": {

"@type": "type.googleapis.com/google.cloud.resourcemanager.v3.FolderOperation",

"displayName": "[DISPLAY_NAME]",

"operationType": "CREATE"

},

"done": true,

"response": {

"@type": "type.googleapis.com/google.cloud.resourcemanager.v3.Folder",

"name": "folders/12345",

"parent": "organizations/123",

"displayName": "[DISPLAY_NAME]",

"lifecycleState": "ACTIVE",

"createTime": "2017-07-19T23:29:26.018Z",

"updateTime": "2017-07-19T23:29:26.046Z"

}

}

Conceda funções de administrador de pastas

Para cada uma das pastas criadas, conceda a um ou mais utilizadores a função de administrador da pasta. Estes utilizadores vão ter controlo administrativo delegado sobre a pasta e a suborganização que representa.

Para configurar o acesso a pastas, tem de ter a função de administrador de IAM de pastas ou administrador de pastas ao nível principal.

Consola

Na Cloud de Confiance consola, abra a página Gerir recursos.

Clique na lista pendente Organização no canto superior esquerdo e, de seguida, selecione o recurso da sua organização.

Selecione a caixa de verificação junto ao projeto para o qual quer alterar as autorizações.

No painel de informações do lado direito, em Autorizações, introduza os endereços de email dos membros que quer adicionar.

Na lista pendente Selecionar uma função, selecione a função que quer conceder a esses membros.

Clique em Adicionar. É apresentada uma notificação para confirmar a adição ou a atualização da nova função dos membros.

gcloud

Pode configurar o acesso às pastas de forma programática através da CLI Google Cloud ou da API.

gcloud resource-manager folders \

add-iam-policy-binding [FOLDER_ID] \

--member=user:email1@example.com \

--role=roles/resourcemanager.folderEditor

gcloud resource-manager folders \

add-iam-policy-binding [FOLDER_ID] \

--member=user:email1@example.com \

--role=roles/resourcemanager.folderViewer

Em alternativa:

gcloud resource-manager folders \

set-iam-policy [FOLDER_ID] [POLICY_FILE]

Onde:

[FOLDER_ID]é o ID da nova pasta.[POLICY_FILE]é o caminho para um ficheiro de política da pasta.

API

O método setIamPolicy define a política de controlo de acesso numa pasta, substituindo qualquer política existente. O campo resource deve ser o nome do recurso da pasta, por exemplo, folders/1234.

request_json= '{

policy: {

version: "1",

bindings: [

{

role: "roles/resourcemanager.folderEditor",

members: [

"user:email1@example.com",

"user:email2@example.com",

]

}

]

}

}'

O pedido curl:

curl -X POST -H "Content-Type: application/json" \

-H "Authorization: Bearer ${bearer_token}" \

-d "$request_json" \

https://cloudresourcemanager.googleapis.com/v3/[FOLDER_NAME]:setIamPolicy

Onde:

[FOLDER_NAME]é o nome da pasta cuja política IAM está a ser definida, por exemplo, folders/123.

Em seguida, cada administrador da pasta pode conceder aos utilizadores do domínio associado a função de criador de projetos.

Exemplo

O diagrama seguinte ilustra uma organização com um domínio principal que é mantido isolado de um domínio secundário adquirido. Cada um dos dois domínios tem as suas próprias contas do Google Workspace, sendo hypothetical.com o recurso da organização principal.