Este documento descreve os registos de auditoria criados pelo VPC Service Controls como parte dos registos de auditoria da nuvem.

Vista geral

OsCloud de Confiance by S3NS serviços escrevem registos de auditoria para ajudar a responder às perguntas "Quem fez o quê, onde e quando?" nos seus recursos Cloud de Confiance .

Os seus Cloud de Confiance projetos contêm apenas os registos de auditoria dos recursos que estão diretamente no Cloud de Confiance projeto. Outros Cloud de Confiance recursos, como pastas, organizações e contas de faturação, contêm os registos de auditoria da própria entidade.

Para uma vista geral dos registos de auditoria do Cloud, consulte o artigo Vista geral dos registos de auditoria do Cloud. Para uma compreensão mais detalhada do formato do registo de auditoria, consulte Compreender os registos de auditoria.

Registos de auditoria disponíveis

Estão disponíveis os seguintes tipos de registos de auditoria para o VPC Service Controls:

-

Registos de auditoria de políticas recusadas

Identifica quando o acesso de um utilizador ou de uma conta de serviço é recusado devido a uma violação da política de segurança. O nome do serviço e o nome do método nos registos de auditoria de acesso negado indicam os nomes do recurso ao qual o utilizador ou a conta de serviço teve o acesso negado.

Não pode desativar os registos de auditoria de recusa por violação de políticas. No entanto, pode adicionar o seguinte ao filtro de exclusão no seu destino

_Defaultpara excluir os registos de auditoria de políticas recusadas:LOG_ID("cloudaudit.googleapis.com/policy"). Também pode desativar o_Defaultdestino do Cloud Logging, o que impede o encaminhamento de registos para o_Defaultcontentor.

Para ver descrições mais completas dos tipos de registos de auditoria, consulte o artigo Tipos de registos de auditoria.

Operações auditadas

A tabela seguinte resume as operações da API que correspondem a cada tipo de registo de auditoria nos VPC Service Controls:

| Categoria de registos de auditoria | Métodos dos VPC Service Controls |

|---|---|

| Registos de auditoria de políticas recusadas | Os métodos dos serviços que se integram com os VPC Service Controls são suportados. |

Conteúdo do registo de auditoria

Cada registo de registo de auditoria contém informações que podem ser divididas em duas categorias principais: as informações sobre a chamada original e as informações sobre violações da política de segurança. É preenchido pela API VPC Service Controls da seguinte forma:

| Campo do registo de auditoria | Descrição |

|---|---|

serviceName |

O serviço ao qual o acesso é restrito por um perímetro de serviço. O pedido a este serviço violou uma verificação do VPC Service Controls e resultou na criação deste registo de auditoria. |

methodName

|

O nome da chamada de método que resultou na violação da política de segurança descrita no registo. Muitas vezes, methodName é o método associado ao serviço Cloud de Confiance by S3NS especificado no campo serviceName.

|

authenticationInfo.principalEmail

|

O endereço de email do utilizador ou da conta de serviço que emitiu

o pedido. Alguns endereços de email podem ser ocultados. Para mais informações, consulte o artigo Identidades do autor da chamada nos registos de auditoria. |

resourceName

|

O Cloud de Confiance by S3NS recurso especificado no pedido original do cliente.

O resourceName pode ser um projeto, uma pasta, uma organização ou um recurso, como um Cloud de Confiance by S3NS contentor.

|

requestMetadata.callerIp |

O endereço IP do autor da chamada.

Se a chamada tiver origem na Internet, então Se a chamada tiver origem numa VM do Compute Engine, então

Se a chamada tiver origem na rede de produção interna da Google,

o valor neste campo é |

request_metadata.caller_network

|

O nome da rede do autor da chamada. Este valor só é definido se o projeto anfitrião da rede pertencer à mesma Cloud de Confiance by S3NS organização ou ao mesmo projeto ao qual o recurso acedido pertence. Para mais informações, consulte o artigo Redes VPC. |

status

|

O estado geral do processamento de uma operação descrita no registo. |

metadata

|

As informações sobre a violação da política de segurança. |

metadata.resourceNames |

Os nomes dos recursos envolvidos na violação da política de segurança descrita no registo. |

metadata.dryRun

|

Um valor booleano que é True se o registo de auditoria

for para uma verificação de política de teste. Para mais informações, consulte o artigo Modo de teste para perímetros de serviço.

|

metadata.vpcServiceControlsTroubleshootToken |

Um token de resolução de problemas que lhe permite diagnosticar a violação através do analisador de violações (pré-visualização). |

metadata.vpcServiceControlsUniqueId

|

O identificador exclusivo da violação dos VPC Service Controls descrita no registo. |

metadata.violationReason

|

O motivo da violação. Por exemplo,

RESOURCE_NOT_IN_SAME_SERVICE_PERIMETER significa que os

recursos aos quais se está a aceder não pertencem ao mesmo perímetro de serviço.

|

metadata.securityPolicyInfo

|

O nome do perímetro de serviço para o qual ocorreu a violação e o identificador exclusivo da organização à qual o perímetro pertence. |

metadata.egressViolations

|

Normalmente, ocorre uma violação de saída quando um pedido falha porque a origem está protegida por um perímetro de serviço e o recurso de destino está fora do perímetro. A origem pode ser um projeto ou uma rede VPC. |

metadata.ingressViolations |

O tipo de violação. Muitas vezes, esta violação ocorre se o pedido estiver a tentar aceder a um recurso de destino protegido por um perímetro de serviço. A origem pode ser um projeto ou uma rede VPC. Este campo contém uma estrutura que explica a violação de entrada. |

metadata.servicePerimeter |

O nome do perímetro de serviço envolvido na violação. |

metadata.source |

Este campo contém a origem do pedido, que pode ser um projeto ou uma rede da VPC. |

metadata.targetResource |

O recurso que o pedido segmentou e que causou a violação. Este campo pode ser um projeto. |

metadata.targetResourcePermissions |

A lista de autorizações de IAM necessárias para aceder ao recurso de destino. Para resolver a violação, configure regras de entrada ou saída para permitir as funções de IAM que contêm estas autorizações. Se a autorização do IAM necessária for desconhecida ou de um serviço ou método não suportado, o VPC Service Controls regista |

metadata.accessLevels

|

Todos os níveis de acesso correspondentes na organização que pertencem à mesma política de acesso. Estes níveis de acesso podem não estar especificados no perímetro violado e, por isso, podem causar uma violação.NO_MATCHING_ACCESS_LEVEL

|

metadata.intermediateServices

|

A lista dos serviços envolvidos na cadeia de pedidos. Este campo está vazio para pedidos iniciados pelo utilizador. |

metadata.deviceState

|

O estado do dispositivo que cria o pedido quando a política do dispositivo está ativada. O valor predefinido para este campo é Unknown.

|

Formato do registo de auditoria

As entradas do registo de auditoria incluem os seguintes objetos:

A própria entrada do registo, que é um objeto do tipo

LogEntry. Os campos úteis incluem o seguinte:- O elemento

logNamecontém o ID do recurso e o tipo de registo de auditoria. O recurso é um projeto, uma pasta, uma organização ou uma conta de faturação. - O elemento

resourcecontém o destino da operação auditada. - O elemento

timeStampcontém a hora da operação auditada. - O

protoPayloadcontém as informações auditadas.

- O elemento

Os dados de registo de auditoria, que são um objeto

AuditLogcontido no campoprotoPayloadda entrada do registo.- O campo

@typeestá definido como"type.googleapis.com/google.cloud.audit.AuditLog". - O campo

serviceNameidentifica o serviço que escreveu o registo de auditoria. O formato deste campo é específico do serviço.

- O campo

Informações de auditoria opcionais específicas do serviço, que são um objeto específico do serviço. Para integrações anteriores, este objeto é mantido no campo

serviceDatado objetoAuditLog. As integrações posteriores usam o campometadata.

Para outros campos nestes objetos e como os interpretar, reveja o artigo Compreender os registos de auditoria.

Nome de registo

Os nomes dos registos do Cloud Audit Logs incluem identificadores de recursos que indicam o Cloud de Confiance projeto ou outra Cloud de Confiance entidade proprietária dos registos de auditoria, e se o registo contém dados de registo de auditoria de atividade do administrador, acesso aos dados, política recusada ou evento do sistema.

Seguem-se os nomes dos registos de auditoria, incluindo variáveis para os identificadores de recursos:

projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Factivity projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fsystem_event projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fpolicy folders/FOLDER_ID/logs/cloudaudit.googleapis.com%2Factivity folders/FOLDER_ID/logs/cloudaudit.googleapis.com%2Fdata_access folders/FOLDER_ID/logs/cloudaudit.googleapis.com%2Fsystem_event folders/FOLDER_ID/logs/cloudaudit.googleapis.com%2Fpolicy billingAccounts/BILLING_ACCOUNT_ID/logs/cloudaudit.googleapis.com%2Factivity billingAccounts/BILLING_ACCOUNT_ID/logs/cloudaudit.googleapis.com%2Fdata_access billingAccounts/BILLING_ACCOUNT_ID/logs/cloudaudit.googleapis.com%2Fsystem_event billingAccounts/BILLING_ACCOUNT_ID/logs/cloudaudit.googleapis.com%2Fpolicy organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Factivity organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Fdata_access organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Fsystem_event organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Fpolicy

Nome do serviço

Os registos de auditoria do VPC Service Controls usam os nomes dos serviços dos serviços que se integram com o VPC Service Controls.

Para ver uma lista de todos os nomes dos serviços da API Cloud Logging e o respetivo tipo de recurso monitorizado, consulte o artigo Mapear serviços para recursos.

Tipos de recursos

Os registos de auditoria do VPC Service Controls usam os tipos de recursos suportados pelos serviços que se integram com o VPC Service Controls.

Para ver uma lista de todos os tipos de recursos monitorizados do Cloud Logging e informações descritivas, consulte o artigo Tipos de recursos monitorizados.

Identidades dos autores das chamadas

O endereço IP do autor da chamada é mantido no campo RequestMetadata.caller_ip do objeto AuditLog. O registo pode ocultar determinadas

identidades de chamadores e endereços IP.

Para ver informações sobre as informações ocultadas nos registos de auditoria, consulte o artigo Identidades do autor da chamada nos registos de auditoria.

Ative o registo de auditoria

Os registos de auditoria da atividade do administrador estão sempre ativados e não é possível desativá-los.

Autorizações e funções

As autorizações e as funções do IAM determinam a sua capacidade de aceder aos dados dos registos de auditoria nos recursos do Cloud de Confiance .

Quando decidir que autorizações e funções específicas de registo se aplicam ao seu exemplo de utilização, considere o seguinte:

A função Logs Viewer (

roles/logging.viewer) dá-lhe acesso só de leitura aos registos de auditoria de atividade do administrador, política recusada e eventos do sistema. Se tiver apenas esta função, não pode ver os registos de auditoria de acesso aos dados que se encontram no contentor_Default.A função Leitor de registos privados

(roles/logging.privateLogViewer) inclui as autorizações contidas emroles/logging.viewer, além da capacidade de ler registos de auditoria de acesso a dados no contentor_Default.Tenha em atenção que, se estes registos privados forem armazenados em contentores definidos pelo utilizador, qualquer utilizador com autorizações para ler registos nesses contentores pode ler os registos privados. Para mais informações sobre os contentores de registos, consulte a Vista geral do encaminhamento e do armazenamento.

Para mais informações acerca das autorizações e funções da IAM que se aplicam aos dados dos registos de auditoria, consulte o artigo Controlo de acesso com a IAM.

Ver registos

Pode consultar todos os registos de auditoria ou consultar os registos pelo respetivo nome do registo de auditoria. O nome do registo de auditoria inclui o

identificador do recurso

do Cloud de Confiance projeto, da pasta, da conta de faturação ou da

organização para a qual quer ver informações de registo de auditoria.

As suas consultas podem especificar campos LogEntry indexados.

Para mais informações sobre como consultar os seus registos, consulte o artigo

Crie consultas no Explorador de registos

Pode ver a maioria dos registos de auditoria no Cloud Logging através da Cloud de Confiance consola, da CLI do Google Cloud ou da API Logging. No entanto, para registos de auditoria relacionados com a faturação, só pode usar a CLI do Google Cloud ou a API Logging.

Consola

Na Cloud de Confiance consola, pode usar o Explorador de registos para obter as entradas do registo de auditoria do seu Cloud de Confiance projeto, pasta ou organização:

-

Na Cloud de Confiance consola, aceda à página Explorador de registos:

Aceda ao Explorador de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

Selecione um Cloud de Confiance projeto, uma pasta ou uma organização existente.

Para apresentar todos os registos de auditoria, introduza uma das seguintes consultas no campo do editor de consultas e, de seguida, clique em Executar consulta:

logName:"cloudaudit.googleapis.com"

protoPayload."@type"="type.googleapis.com/google.cloud.audit.AuditLog"

Para apresentar os registos de auditoria de um recurso específico e um tipo de registo de auditoria, no painel Criador de consultas, faça o seguinte:

Em Tipo de recurso, selecione o Cloud de Confiance recurso cujos registos de auditoria quer ver.

Em Nome do registo, selecione o tipo de registo de auditoria que quer ver:

- Para os registos de auditoria da atividade do administrador, selecione atividade.

- Para os registos de auditoria de acesso a dados, selecione data_access.

- Para os registos de auditoria de eventos do sistema, selecione system_event.

- Para registos de auditoria de políticas recusadas, selecione política.

Clique em Executar consulta.

Se não vir estas opções, significa que não existem registos de auditoria desse tipo disponíveis no projeto, na pasta ou na organização. Cloud de Confiance

Se estiver a ter problemas ao tentar ver registos no Explorador de registos, consulte as informações de resolução de problemas.

Para mais informações sobre como consultar através do Explorador de registos, consulte o artigo Crie consultas no Explorador de registos.

gcloud

A CLI do Google Cloud fornece uma interface de linhas de comando para a API Logging. Forneça um identificador de recurso válido em cada um dos nomes dos registos. Por exemplo, se a sua consulta incluir um PROJECT_ID, o identificador do projeto que fornecer tem de se referir ao projetoCloud de Confiance atualmente selecionado.

Para ler as entradas do registo de auditoria ao nível do projeto, execute o seguinte comando: Cloud de Confiance

gcloud logging read "logName : projects/PROJECT_ID/logs/cloudaudit.googleapis.com" \

--project=PROJECT_ID

Para ler as entradas do registo de auditoria ao nível da pasta, execute o seguinte comando:

gcloud logging read "logName : folders/FOLDER_ID/logs/cloudaudit.googleapis.com" \

--folder=FOLDER_ID

Para ler as entradas do registo de auditoria ao nível da organização, execute o seguinte comando:

gcloud logging read "logName : organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com" \

--organization=ORGANIZATION_ID

Para ler as entradas do registo de auditoria ao nível da conta do Cloud Billing, execute o seguinte comando:

gcloud logging read "logName : billingAccounts/BILLING_ACCOUNT_ID/logs/cloudaudit.googleapis.com" \

--billing-account=BILLING_ACCOUNT_ID

Adicione a flag --freshness

ao seu comando para ler registos com mais de 1 dia.

Para mais informações sobre a utilização da CLI gcloud, consulte

gcloud logging read.

REST

Para consultar os dados de registo através da API Cloud Logging, use o método

entries.list.

Consultas de exemplo

Para usar as consultas de exemplo na tabela seguinte, conclua estes passos:

Substitua as variáveis na expressão de consulta pelas informações do seu próprio projeto e, em seguida, copie a expressão através do ícone da área de transferência content_copy.

-

Na Cloud de Confiance consola, aceda à página Explorador de registos:

Aceda ao Explorador de registos

Se usar a barra de pesquisa para encontrar esta página, selecione o resultado cuja legenda é Registo.

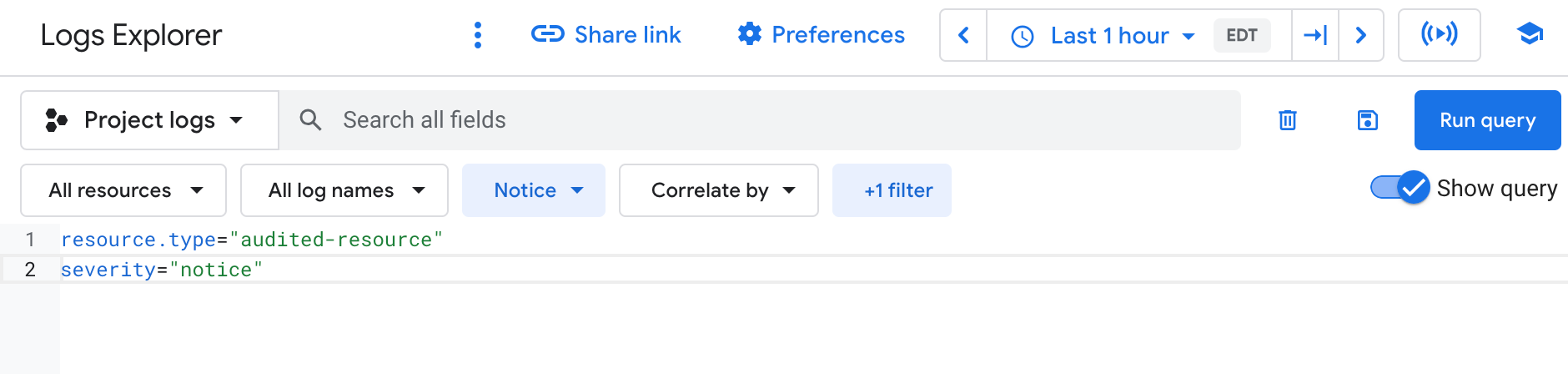

Ative a opção Mostrar consulta para abrir o campo do editor de consultas e, de seguida, cole a expressão no campo do editor de consultas:

Clique em Executar consulta. Os registos que correspondem à sua consulta são apresentados no painel Resultados da consulta.

Para encontrar registos de auditoria dos VPC Service Controls, use as seguintes consultas no Logs Explorer:

| Descrição da consulta | Expressão |

|---|---|

| Detalhes da violação com base num ID de recusa | log_id("cloudaudit.googleapis.com/policy") severity=ERROR resource.type="audited_resource" protoPayload.metadata."@type"="type.googleapis.com/google.cloud.audit.VpcServiceControlAuditMetadata" protoPayload.metadata.vpcServiceControlsUniqueId="UNIQUE_ID" Substitua |

| Violações de um endereço IP | log_id("cloudaudit.googleapis.com/policy") severity=ERROR resource.type="audited_resource" protoPayload.metadata."@type"="type.googleapis.com/google.cloud.audit.VpcServiceControlAuditMetadata" protoPayload.requestMetadata.callerIp="IP_ADDRESS" Substitua |

| Violações de um serviço | log_id("cloudaudit.googleapis.com/policy") severity=ERROR resource.type="audited_resource" protoPayload.metadata."@type"="type.googleapis.com/google.cloud.audit.VpcServiceControlAuditMetadata" protoPayload.serviceName="SERVICE_NAME" Substitua |

| Alteração do nível de acesso feita a um perímetro | logName="organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Factivity" severity=NOTICE protoPayload.serviceName="accesscontextmanager.googleapis.com" protoPayload.methodName="google.identity.accesscontextmanager.v1.AccessContextManager.UpdateServicePerimeter" -protoPayload.metadata.previousState:"ACCESS_LEVEL" protoPayload.request.servicePerimeter.status.accessLevels:"ACCESS_LEVEL" Substitua |

| Operações CRUD de perímetro | logName="organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Factivity" severity=NOTICE protoPayload.serviceName="accesscontextmanager.googleapis.com" protoPayload.methodName=~"google.identity.accesscontextmanager.v1.AccessContextManager.*ServicePerimeter" protoPayload.request.servicePerimeter.name=~".*PERIMETER_NAME$" PERIMETER_NAME pelo nome do perímetro. |

| Operações CRUD de nível de acesso | logName="organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Factivity" severity=NOTICE protoPayload.serviceName="accesscontextmanager.googleapis.com" protoPayload.methodName=~"google.identity.accesscontextmanager.v1.AccessContextManager.*AccessLevel" protoPayload.request.accessLevel.name=~".*ACCESS_LEVEL$" |

| Crie e atualize operações para regras de entrada | logName="organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Factivity" protoPayload.serviceName="accesscontextmanager.googleapis.com" protoPayload.methodName=~"google.identity.accesscontextmanager.v1.AccessContextManager.*ServicePerimeter" protoPayload.request.servicePerimeter.status.ingressPolicies:"*" |

| Crie e atualize operações para regras de saída | logName="organizations/ORGANIZATION_ID/logs/cloudaudit.googleapis.com%2Factivity" protoPayload.serviceName="accesscontextmanager.googleapis.com" protoPayload.methodName=~"google.identity.accesscontextmanager.v1.AccessContextManager.*ServicePerimeter" protoPayload.request.servicePerimeter.status.egressPolicies:"*" |

Encaminhe registos de auditoria

Pode encaminhar registos de auditoria para destinos suportados da mesma forma que pode encaminhar outros tipos de registos. Seguem-se alguns motivos pelos quais pode querer encaminhar os seus registos de auditoria:

Para manter os registos de auditoria durante um período mais longo ou usar capacidades de pesquisa mais poderosas, pode encaminhar cópias dos registos de auditoria para o Cloud Storage, o BigQuery ou o Pub/Sub. Com o Pub/Sub, pode encaminhar para outras aplicações, outros repositórios e terceiros.

Para gerir os registos de auditoria em toda uma organização, pode criar destinos agregados que podem encaminhar registos de qualquer ou todos os Cloud de Confiance projetos na organização.

Para ver instruções sobre o encaminhamento de registos, consulte o artigo Encaminhe registos para destinos suportados.