Topik ini memberikan ringkasan Kontrol Layanan VPC dan menjelaskan keunggulan serta kemampuannya.

Siapa yang harus menggunakan Kontrol Layanan VPC

Organisasi Anda mungkin memiliki kekayaan intelektual dalam bentuk data yang sangat sensitif, atau organisasi Anda mungkin menangani data sensitif yang tunduk pada peraturan perlindungan data tambahan, seperti PCI DSS. Kehilangan atau pengungkapan data sensitif yang tidak disengaja dapat menyebabkan implikasi bisnis negatif yang signifikan.

Jika Anda bermigrasi dari infrastruktur lokal ke cloud, salah satu tujuan Anda mungkin adalah mereplikasi arsitektur keamanan berbasis jaringan lokal saat Anda memindahkan data ke Cloud de Confiance by S3NS. Untuk melindungi data yang sangat sensitif, Anda mungkin ingin memastikan bahwa resource Anda hanya dapat diakses dari jaringan tepercaya. Beberapa organisasi mungkin mengizinkan akses publik ke resource selama permintaan berasal dari jaringan tepercaya, yang dapat diidentifikasi berdasarkan alamat IP permintaan.

Untuk mengurangi risiko pemindahan data yang tidak sah, organisasi Anda mungkin juga ingin memastikan pertukaran data yang aman di seluruh batas organisasi dengan kontrol terperinci. Sebagai administrator, Anda mungkin ingin memastikan hal berikut:

- Klien dengan akses istimewa juga tidak memiliki akses ke resource partner.

- Klien yang memiliki akses ke data sensitif hanya dapat membaca set data publik, tetapi tidak dapat menulis pada set data tersebut.

Cara Kontrol Layanan VPC mengurangi risiko pemindahan data yang tidak sah

Kontrol Layanan VPC membantu melindungi dari tindakan yang tidak disengaja atau ditargetkan oleh entity eksternal atau entity orang dalam, yang membantu meminimalkan risiko pemindahan data yang tidak sah dan tidak beralasan dari layanan seperti Cloud Storage dan BigQuery. Cloud de Confiance Anda dapat menggunakan Kontrol Layanan VPC untuk membuat perimeter yang melindungi resource dan data layanan yang Anda tentukan secara eksplisit.

Kontrol Layanan VPC mengamankan layanan Cloud de Confiance Anda dengan menentukan kontrol berikut:

Klien dalam perimeter yang memiliki akses pribadi ke resource tidak memiliki akses ke resource (kemungkinan publik) tidak sah di luar perimeter.

Data tidak dapat disalin ke resource yang tidak sah di luar perimeter menggunakan operasi layanan seperti

gcloud storage cpataubq mk.Pertukaran data antara klien dan resource yang dipisahkan oleh perimeter diamankan dengan menggunakan aturan ingress dan egress.

Akses kontekstual ke resource didasarkan pada atribut klien, seperti jenis identitas (akun layanan atau pengguna), identitas, data perangkat, dan origin jaringan (alamat IP atau Jaringan VPC). Berikut adalah contoh akses kontekstual:

Klien di luar perimeter yang berada di Cloud de Confiance atau lokal berada dalam resource VPC yang sah dan menggunakan Akses Google Pribadi untuk mengakses resource dalam perimeter.

Akses internet ke resource dalam perimeter dibatasi pada rentang alamat IPv4 dan IPv6.

Untuk mengetahui informasi selengkapnya, lihat Akses kontekstual menggunakan aturan ingress.

Kontrol Layanan VPC memberikan lapisan pertahanan keamanan tambahan untuk layananCloud de Confiance yang tidak bergantung pada Identity and Access Management (IAM). Meskipun IAM memungkinkan kontrol akses berbasis identitas yang terperinci, Kontrol Layanan VPC memungkinkan keamanan perimeter berbasis konteks yang lebih luas, termasuk mengontrol egress data di seluruh perimeter. Sebaiknya gunakan Kontrol Layanan VPC dan IAM untuk defense in depth.

Kontrol Layanan VPC memungkinkan Anda memantau pola akses resource di seluruh perimeter layanan menggunakan Cloud Audit Logs. Untuk mengetahui informasi selengkapnya, lihat Logging audit Kontrol Layanan VPC.

Manfaat keamanan Kontrol Layanan VPC

Kontrol Layanan VPC membantu mengurangi risiko keamanan berikut tanpa mengorbankan keunggulan performa akses pribadi langsung ke resource Cloud de Confiance:

Akses dari jaringan yang tidak sah menggunakan kredensial yang dicuri: Dengan mengizinkan akses pribadi hanya dari Jaringan VPC yang sah, Kontrol Layanan VPC membantu melindungi dari risiko pemindahan data yang tidak sah yang dilakukan oleh klien menggunakan kredensial akun layanan atau OAuth yang dicuri.

Pemindahan data yang tidak sah oleh orang dalam yang berniat jahat atau kode yang disusupi: Kontrol Layanan VPC melengkapi kontrol egress jaringan dengan mencegah klien dalam jaringan tersebut mengakses resource layanan yang dikelola Google di luar perimeter.

Kontrol Layanan VPC juga mencegah pembacaan data dari atau penyalinan data ke resource di luar perimeter. Kontrol Layanan VPC mencegah operasi layanan seperti perintah

gcloud storage cpyang menyalin ke bucket Cloud Storage publik atau perintahbq mkyang menyalin ke tabel BigQuery eksternal permanen.Cloud de Confiance juga menyediakan IP virtual terbatas yang terintegrasi dengan Kontrol Layanan VPC. VIP terbatas juga mengizinkan permintaan dibuat ke layanan yang didukung oleh Kontrol Layanan VPC tanpa mengekspos permintaan tersebut ke internet.

Eksposur data pribadi kepada publik yang disebabkan oleh salah konfigurasi kebijakan IAM: Kontrol Layanan VPC memberikan lapisan keamanan tambahan dengan menolak akses dari jaringan yang tidak sah, meskipun data diekspos oleh kebijakan IAM yang salah dikonfigurasi.

Memantau akses ke layanan: Gunakan Kontrol Layanan VPC dalam mode uji coba untuk memantau permintaan ke layanan yang dilindungi tanpa mencegah akses dan untuk memahami permintaan traffic ke project Anda. Anda juga dapat membuat perimeter honeypot untuk mengidentifikasi upaya yang tidak terduga atau berbahaya untuk memeriksa layanan yang dapat diakses.

Anda dapat menggunakan kebijakan akses organisasi dan mengonfigurasi Kontrol Layanan VPC untuk seluruh organisasi Cloud de Confiance , atau menggunakan kebijakan tercakup dan mengonfigurasi Kontrol Layanan VPC untuk folder atau project di organisasi. Anda tetap memiliki fleksibilitas untuk memproses, mentransformasi, dan menyalin data dalam perimeter.

Konfigurasi Kontrol Layanan VPC dikelola di tingkat organisasi secara default, tetapi kebijakan akses tercakup untuk folder atau project dapat digunakan untuk mendelegasikan administrasi perimeter layanan lebih lanjut dalam hierarki resource.

Kontrol Layanan VPC dan metadata

Kontrol Layanan VPC tidak dirancang untuk menerapkan kontrol komprehensif pada pergerakan metadata.

Dalam konteks ini, data didefinisikan sebagai konten yang disimpan dalam sebuah resource Cloud de Confiance . Misalnya, konten objek Cloud Storage. Metadata didefinisikan sebagai atribut resource atau induknya. Misalnya, nama bucket Cloud Storage.

Tujuan utama Kontrol Layanan VPC adalah mengontrol pergerakan data, bukan metadata, di seluruh perimeter layanan melalui layanan yang didukung. Kontrol Layanan VPC juga mengelola akses ke metadata, tetapi mungkin ada skenario saat metadata dapat disalin dan diakses tanpa pemeriksaan kebijakan Kontrol Layanan VPC.

Sebaiknya Anda mengandalkan IAM, termasuk penggunaan peran khusus, untuk memastikan kontrol yang tepat atas akses ke metadata.

Kemampuan

Kontrol Layanan VPC memungkinkan Anda menentukan kebijakan keamanan yang mencegah akses ke layanan terkelola Google di luar perimeter tepercaya, memblokir akses ke data dari lokasi yang tidak tepercaya, dan mengurangi risiko pemindahan data yang tidak sah.

Anda dapat menggunakan Kontrol Layanan VPC untuk kasus penggunaan berikut:

Mengisolasi Cloud de Confiance resource dan Jaringan VPC ke dalam perimeter layanan

Memperluas perimeter ke jaringan lokal menggunakan Jaringan VPC zona landing Cloud Interconnect atau VPN yang sah.

Mengontrol akses ke Cloud de Confiance resource dari internet

Melindungi pertukaran data di seluruh perimeter dan organisasi dengan menggunakan aturan ingress dan egress

Mengizinkan akses kontekstual ke resource berdasarkan atribut klien menggunakan aturan ingress

Mengisolasi Cloud de Confiance resource ke dalam perimeter layanan

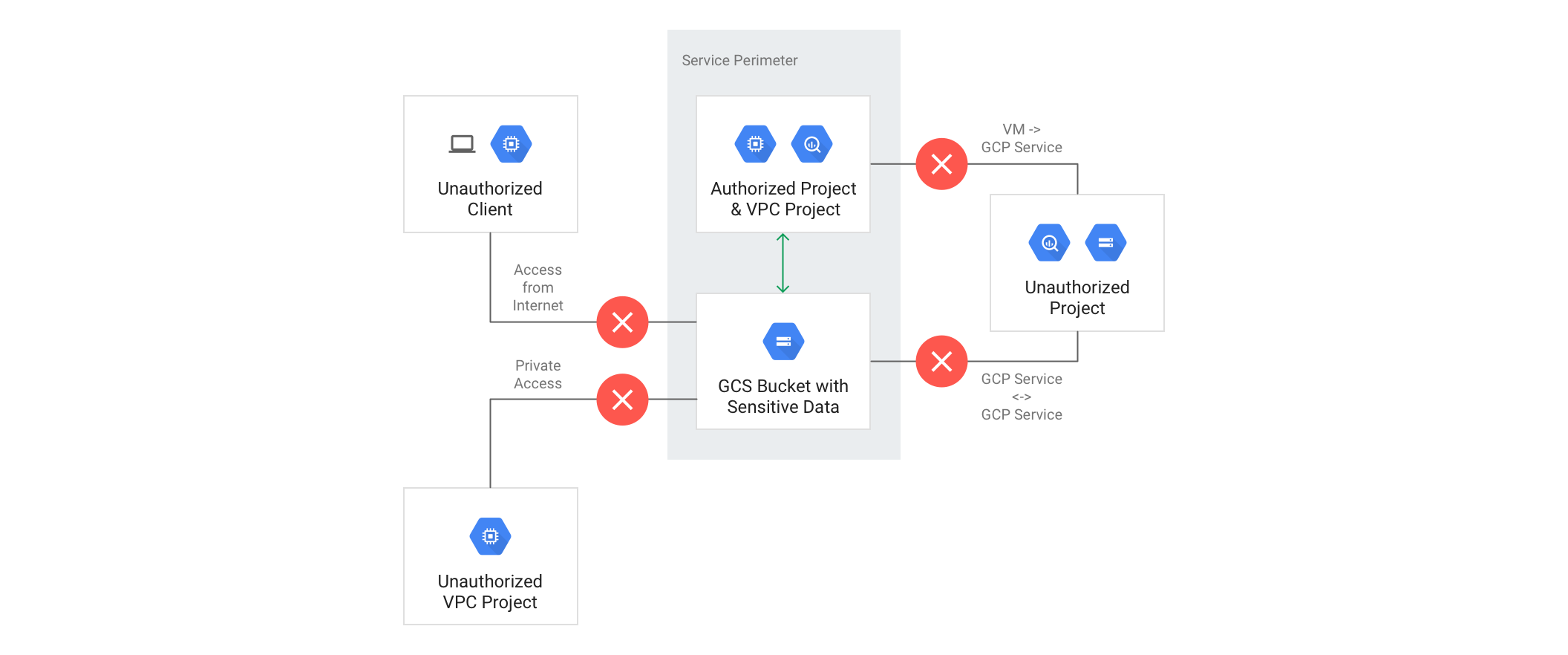

Perimeter layanan membuat batas keamanan di sekitar Cloud de Confiance resource. Perimeter layanan memungkinkan komunikasi bebas di dalam perimeter, tetapi secara default, memblokir komunikasi ke layanan Cloud de Confiance di seluruh perimeter.

Perimeter ini berfungsi secara khusus dengan layanan terkelola Cloud de Confiance . Perimeter tidak memblokir akses ke API atau layanan pihak ketiga mana pun di internet.

Anda dapat mengonfigurasi perimeter untuk mengontrol jenis komunikasi berikut:

- Dari internet publik ke resource pelanggan dalam layanan terkelola

- Dari virtual machine (VM) ke layanan Cloud de Confiance (API)

- Antara Cloud de Confiance layanan

Kontrol Layanan VPC tidak mengharuskan Anda memiliki jaringan Virtual Private Cloud (VPC). Untuk menggunakan Kontrol Layanan VPC tanpa memiliki resource apa pun di Jaringan VPC, Anda dapat mengizinkan traffic dari rentang IP eksternal atau principal IAM tertentu. Untuk mengetahui informasi selengkapnya, lihat Membuat dan mengelola tingkat akses.

Berikut beberapa contoh Kontrol Layanan VPC yang membuat batas keamanan:

VM dalam Jaringan VPC yang merupakan bagian dari perimeter layanan dapat membaca dari atau menulis ke bucket Cloud Storage di perimeter yang sama. Namun, Kontrol Layanan VPC tidak mengizinkan VM dalam Jaringan VPC yang berada di luar perimeter untuk mengakses bucket Cloud Storage yang berada di dalam perimeter. Anda harus menentukan kebijakan ingress untuk mengizinkan VM dalam Jaringan VPC yang berada di luar perimeter mengakses bucket Cloud Storage yang berada di dalam perimeter.

Project host yang berisi beberapa Jaringan VPC memiliki kebijakan perimeter yang berbeda untuk setiap Jaringan VPC dalam project host.

Operasi penyalinan antara dua bucket Cloud Storage akan berhasil jika kedua bucket berada dalam perimeter layanan yang sama, tetapi jika salah satu bucket berada di luar perimeter, operasi penyalinan akan gagal.

Kontrol Layanan VPC tidak mengizinkan VM dalam Jaringan VPC yang berada di dalam perimeter layanan untuk mengakses bucket Cloud Storage yang berada di luar perimeter.

Diagram berikut menunjukkan perimeter layanan yang memungkinkan komunikasi antara project VPC dan bucket Cloud Storage di dalam perimeter tetapi memblokir semua komunikasi di seluruh perimeter:

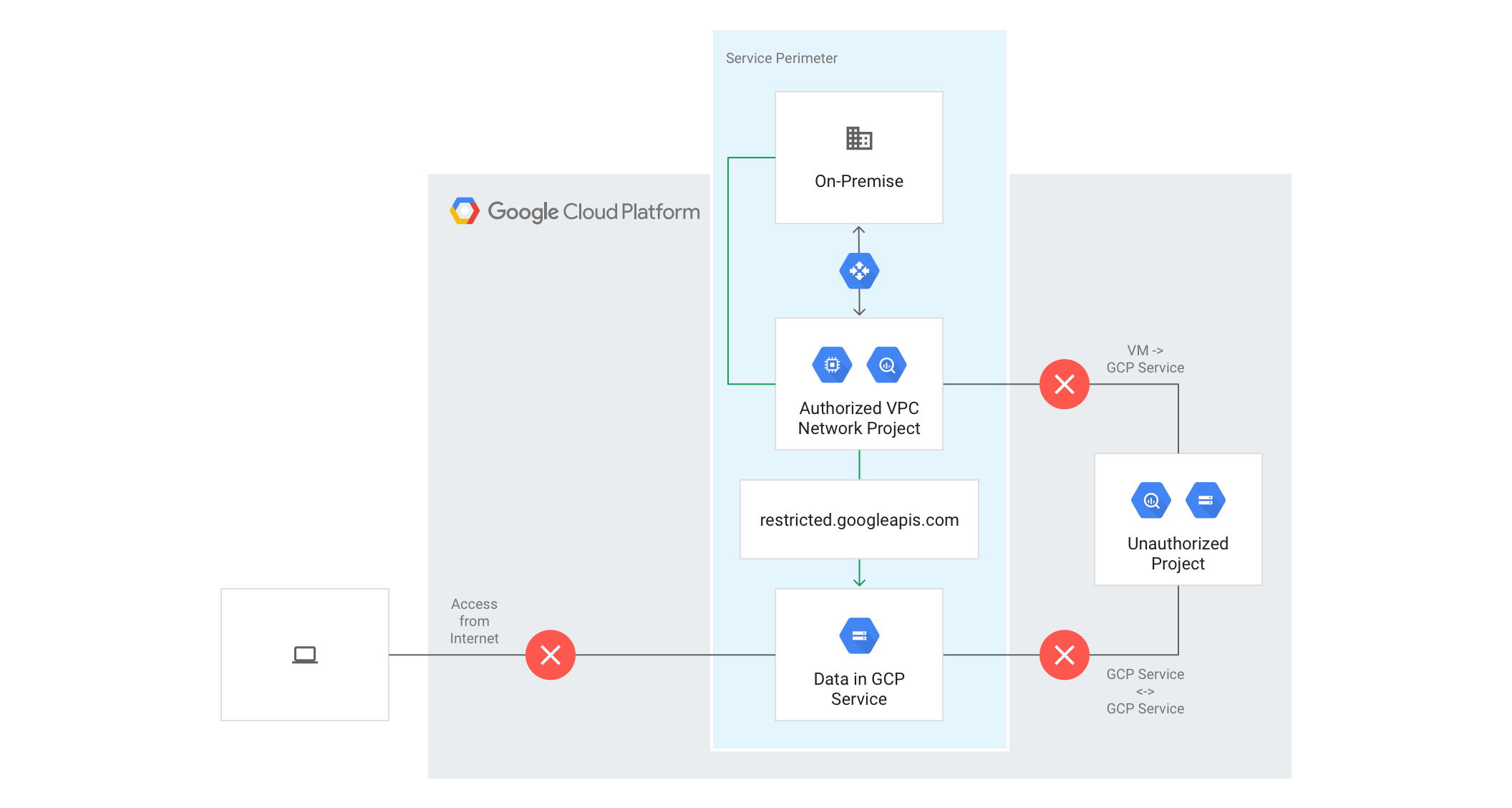

Memperluas perimeter ke VPN atau Cloud Interconnect yang sah

Anda dapat mengonfigurasi komunikasi pribadi ke Cloud de Confiance resource dari Jaringan VPC yang mencakup lingkungan hybrid dengan ekstensi lokal Akses Google Pribadi. Untuk mengakses resource Cloud de Confiance secara pribadi dalam perimeter, Jaringan VPC yang berisi landing zone dari infrastruktur lokal harus menjadi bagian dari perimeter untuk resource di jaringan lokal.

VM dengan alamat IP pribadi di Jaringan VPC yang diamankan oleh perimeter layanan tidak dapat mengakses resource terkelola di luar perimeter layanan. Jika perlu, Anda dapat terus mengaktifkan akses yang diperiksa dan diaudit ke semua Google API (misalnya, Gmail) melalui internet.

Diagram berikut menunjukkan perimeter layanan yang diperluas ke lingkungan hybrid dengan Akses Google Pribadi:

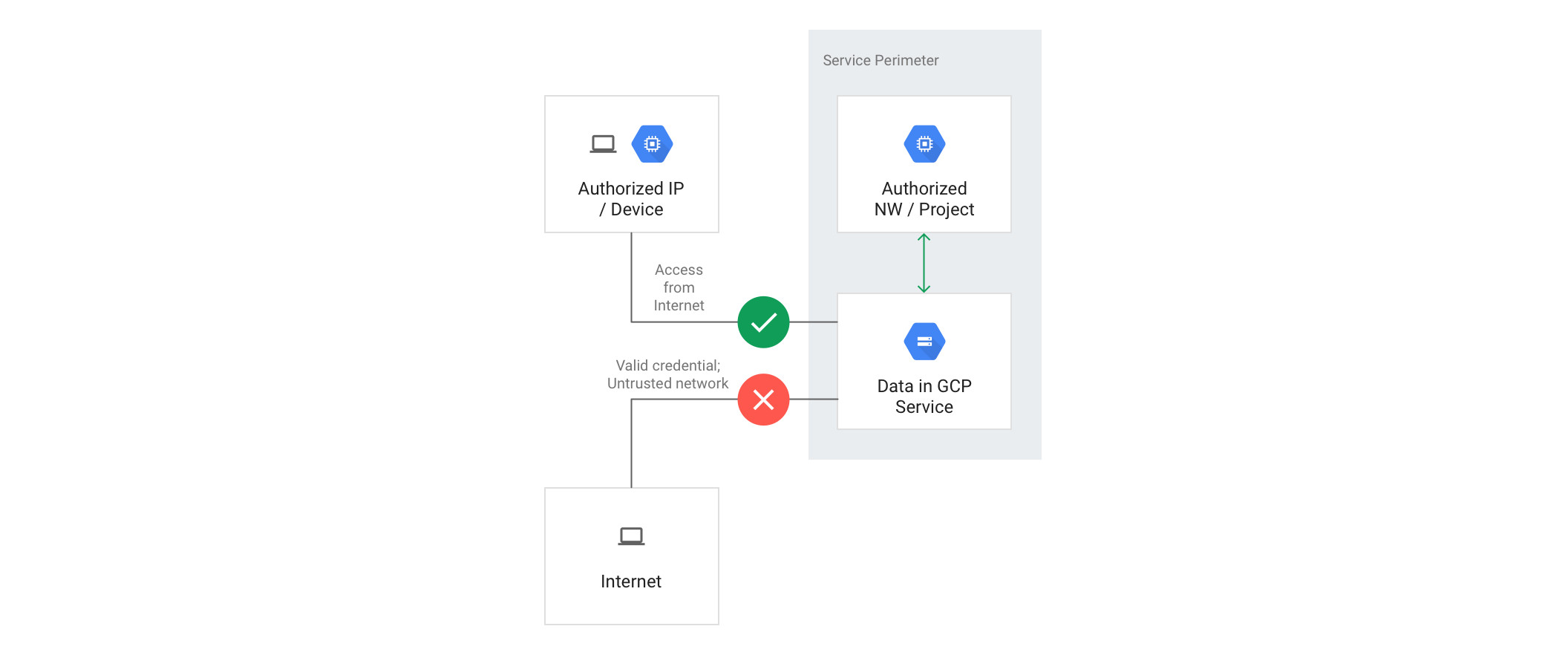

Mengontrol akses ke resource Cloud de Confiance dari internet

Akses dari internet ke resource terkelola dalam perimeter layanan ditolak secara default. Secara opsional, Anda dapat mengaktifkan akses berdasarkan konteks permintaan. Untuk melakukannya, Anda dapat membuat aturan ingress atau tingkat akses untuk mengizinkan akses berdasarkan berbagai atribut, seperti alamat IP sumber, identitas, atau project Cloud de Confiance sumber. Jika permintaan yang dibuat dari internet tidak memenuhi kriteria yang ditentukan dalam aturan ingress atau tingkat akses, permintaan akan ditolak.

Untuk menggunakan konsol Cloud de Confiance guna mengakses resource dalam perimeter, Anda harus mengonfigurasi tingkat akses yang mengizinkan akses dari satu atau beberapa rentang IPv4 dan IPv6, atau ke akun pengguna tertentu.

Diagram berikut menunjukkan perimeter layanan yang mengizinkan akses dari internet ke resource yang dilindungi berdasarkan tingkat akses yang dikonfigurasi, seperti alamat IP atau kebijakan perangkat:

Kontrol lain untuk mengurangi risiko pemindahan data yang tidak sah

- Berbagi yang dibatasi domain: Anda dapat mempertimbangkan untuk menyiapkan kebijakan organisasi untuk membatasi berbagi resource ke identitas yang termasuk dalam resource organisasi tertentu. Untuk informasi selengkapnya, lihat Membatasi identitas berdasarkan domain.

- Akses level bucket yang seragam: Untuk mengontrol akses ke bucket Cloud Storage secara seragam, pertimbangkan untuk menyiapkan izin IAM tingkat bucket. Dengan menggunakan akses tingkat bucket yang seragam, Anda dapat menggunakan fitur keamanan Cloud de Confiance lain seperti berbagi yang dibatasi domain, Workforce Identity Federation, dan kondisi IAM.

- Pemindaian pasca-deployment: Anda dapat mempertimbangkan untuk menggunakan alat pemindaian pasca-deployment pihak ketiga seperti Palo Alto PrismaCloud untuk memindai bucket Cloud Storage yang terbuka.

- Otomatisasi menggunakan alat infrastruktur sebagai kode: Sebaiknya deploy bucket Cloud Storage menggunakan alat otomatisasi untuk mengontrol akses ke bucket. Teruskan infrastruktur sebagai kode melalui peninjauan manual atau otomatis sebelum deployment.

Layanan yang Tidak Didukung

Untuk mempelajari lebih lanjut layanan yang tidak didukung di Cloud de Confiance, lihat perbedaan di Cloud de Confiance versus Kontrol Layanan VPC Google Cloud.

Batasan umum

Ada beberapa batasan yang diketahui pada layanan Cloud de Confiance , produk, dan antarmuka tertentu saat Anda menggunakan Kontrol Layanan VPC. Misalnya, Kontrol Layanan VPC tidak mendukung semua layanan Cloud de Confiance . Oleh karena itu, jangan aktifkan layanan Cloud de Confiance yang tidak didukung di perimeter. Untuk mengetahui informasi selengkapnya, lihat daftar produk yang didukung Kontrol Layanan VPC. Jika Anda perlu menggunakan layanan yang tidak didukung oleh Kontrol Layanan VPC, aktifkan layanan tersebut dalam project yang berada di luar perimeter.

Sebaiknya tinjau batasan yang diketahui sebelum Anda menyertakan layananCloud de Confiance dalam perimeter. Untuk mengetahui informasi selengkapnya, lihat Batasan layanan Kontrol Layanan VPC.

Glosarium

Dalam topik ini, Anda telah mempelajari beberapa konsep baru yang diperkenalkan oleh Kontrol Layanan VPC:

- Kontrol Layanan VPC

- Teknologi yang memungkinkan Anda menentukan perimeter layanan di sekitar resource layanan terkelola Google untuk mengontrol komunikasi ke dan di antara layanan tersebut.

- perimeter layanan

- Perimeter layanan di sekitar resource yang dikelola Google. Memungkinkan komunikasi bebas di dalam perimeter, tetapi secara default, memblokir semua komunikasi di seluruh perimeter.

- aturan ingress

- Aturan yang mengizinkan klien API yang berada di luar perimeter mengakses resource dalam perimeter. Untuk mengetahui informasi selengkapnya, lihat Aturan ingress dan egress.

- aturan egress

- Aturan yang mengizinkan klien atau resource API yang berada di dalam perimeter mengakses Cloud de Confiance resource di luar perimeter. Perimeter tidak memblokir akses ke API atau layanan pihak ketiga mana pun di internet.

-

- Access Context Manager

Layanan klasifikasi permintaan kontekstual yang dapat memetakan permintaan ke tingkat akses berdasarkan atribut klien yang ditentukan, seperti alamat IP sumber. Untuk mengetahui informasi selengkapnya, lihat Ringkasan Access Context Manager.

- tingkat akses

Klasifikasi permintaan melalui internet berdasarkan beberapa atribut, seperti rentang IP sumber, perangkat klien, geolokasi, dan lainnya. Sama seperti aturan ingress, Anda dapat menggunakan tingkat akses untuk mengonfigurasi perimeter layanan guna memberikan akses dari internet berdasarkan tingkat akses yang terkait dengan permintaan. Anda dapat membuat tingkat akses menggunakan Access Context Manager.

- kebijakan akses

Objek resource Cloud de Confiance yang menentukan perimeter layanan. Anda dapat membuat kebijakan akses yang dicakup ke folder atau project tertentu bersama dengan kebijakan akses yang dapat berlaku untuk seluruh organisasi. Organisasi hanya dapat memiliki satu kebijakan akses tingkat organisasi.

- kebijakan tercakup

Kebijakan tercakup adalah kebijakan akses yang tercakup pada folder atau project tertentu bersama dengan kebijakan akses yang berlaku untuk seluruh organisasi. Untuk mengetahui informasi selengkapnya, lihat Ringkasan kebijakan tercakup.

- VIP yang dibatasi

VIP yang dibatasi menyediakan rute jaringan pribadi untuk produk dan API yang didukung oleh Kontrol Layanan VPC agar data dan resource yang digunakan oleh produk tersebut tidak dapat diakses dari internet.

restricted.googleapis.comdiselesaikan menjadi177.222.88.4/30. Rentang alamat IP ini tidak diumumkan di internet.

Langkah berikutnya

- Pelajari konfigurasi perimeter layanan.

- Pahami cara mengelola Jaringan VPC di perimeter layanan

- Tinjau batasan layanan yang diketahui.