In diesem Dokument werden die Fehlermeldungen behandelt, die auftreten können, wenn Sie nicht die erforderlichen Zugriffsberechtigungen für eine Ressource haben. Außerdem wird beschrieben, wie Sie diese Fehler beheben können.

Fehlermeldungen zu Berechtigungen

In der Cloud de Confiance Console, der Google Cloud CLI und der REST API werden Fehlermeldungen angezeigt, wenn Sie versuchen, auf eine Ressource zuzugreifen, für die Sie keine Berechtigung haben.

Diese Fehlermeldungen können folgende Ursachen haben:

- Sie haben nicht die erforderlichen Berechtigungen. Sie benötigen eine Rollenbindung für die Zulassungsrichtlinie mit den erforderlichen Berechtigungen. Wenn Sie nicht die erforderlichen Berechtigungen haben, wird in Cloud de Confiance eine Fehlermeldung angezeigt.

- Es gibt eine Ablehnungsrichtlinie, die den Zugriff blockiert. Wenn eine Ablehnungsrichtlinie Sie daran hindert, eine der erforderlichen Berechtigungen zu verwenden, wird in Cloud de Confiance eine Fehlermeldung angezeigt.

- Die Ressource ist nicht vorhanden. Wenn die Ressource nicht vorhanden ist, wird inCloud de Confiance eine Fehlermeldung angezeigt.

In den folgenden Abschnitten sehen Sie, wie diese Fehlermeldungen in derCloud de Confiance Console, der gcloud CLI und der REST API aussehen.

Cloud de Confiance Console-Fehlermeldungen

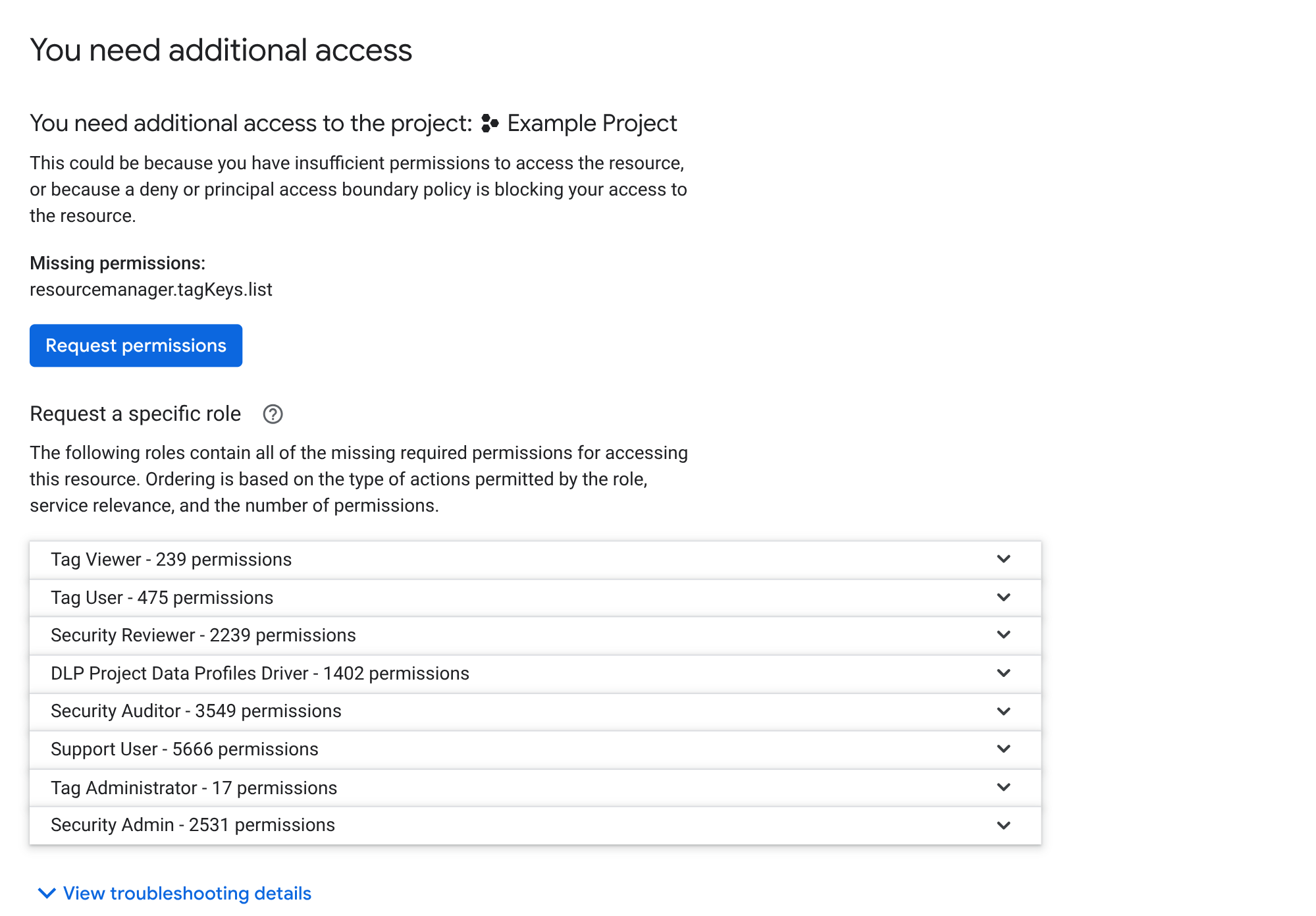

In der Cloud de Confiance -Konsole sehen Fehlermeldungen etwa so aus:

Diese Fehlermeldungen enthalten die folgenden Informationen:

- Die Ressource, auf die Sie versucht haben zuzugreifen:Der Ressourcenname wird im Titel der Fehlerseite angezeigt und gibt die Ressource an, auf die Sie versucht haben zuzugreifen, als der Berechtigungsfehler aufgetreten ist.

- Fehlende erforderliche Berechtigungen:Eine Liste der Berechtigungen, die Sie für den Zugriff auf die Ressource benötigen.

Eine Liste der IAM-Rollen, die die erforderlichen Berechtigungen enthalten:Diese Liste ist nicht vollständig. Sie enthält eine kuratierte Liste von Rollen, dieCloud de Confiance zur Behebung des Zugriffsproblems vorschlägt. Die Reihenfolge basiert auf der Art der mit der Rolle zulässigen Aktionen, der Dienstrelevanz und der Anzahl der Berechtigungen.

Wenn Sie die erforderlichen Berechtigungen zum Zuweisen von Rollen haben, lautet der Titel dieses Abschnitts Rolle zum Zuweisen auswählen. Wenn Sie nicht die erforderlichen Berechtigungen haben, heißt dieser Bereich Eine bestimmte Rolle anfordern.

Wenn Sie auf eine Rolle klicken, erhalten Sie weitere Informationen dazu und können die Rolle für sich beantragen. Wenn Sie die erforderlichen Berechtigungen zum Zuweisen von Rollen haben, können Sie sich die Rolle selbst zuweisen, anstatt sie anzufordern.

Fehlermeldungen für Google Cloud CLI und REST API

Die genaue Formulierung der Fehlermeldung hängt vom ausgeführten Befehl ab. In der Regel enthält sie jedoch die folgenden Informationen:

- Erforderliche Berechtigung

- Die Ressource, für die Sie eine Aktion ausführen wollten

- Das authentifizierende Konto

Wenn Sie beispielsweise nicht berechtigt sind, Buckets in einem Projekt aufzulisten, wird eine Fehlermeldung wie die folgende angezeigt:

gcloud

ERROR: (gcloud.storage.buckets.list) HTTPError 403:

EMAIL_ADDRESS does not have

storage.buckets.list access to the Google Cloud project. Permission

'storage.buckets.list' denied on resource (or it may not exist). This command

is authenticated as EMAIL_ADDRESS which

is the active account specified by the [core/account] property.

REST

{

"error": {

"code": 403,

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"errors": [

{

"message": "EMAIL_ADDRESS does not have storage.buckets.list access to the Google Cloud project. Permission 'storage.buckets.list' denied on resource (or it may not exist).",

"domain": "global",

"reason": "forbidden"

}

]

}

}

Fehlende Berechtigungen anfordern

Wenn Sie nicht berechtigt sind, zugriffsbezogene Richtlinien in Ihrer Organisation zu ändern, können Sie die Berechtigungsfehler nicht selbst beheben. Sie können jedoch mit dem Kontext aus der Fehlermeldung eine Zugriffsanfrage an einen Administrator senden.

Sie haben folgende Möglichkeiten, Zugriff anzufordern:

Erforderliche Berechtigungen anfordern Diese Lösung gilt für alle Arten von Berechtigungsfehlern.

Rolle mit den erforderlichen Berechtigungen anfordern: Diese Lösung ist nur wirksam, wenn der Berechtigungsfehler durch Ihre Zulassungsrichtlinien verursacht wird.

Wenn Sie die Cloud de Confiance -Konsole verwenden und die erforderlichen Berechtigungen zum Zuweisen von Rollen haben, können Sie sich die Rolle direkt über die Fehlermeldung zuweisen, anstatt sie anzufordern. Weitere Informationen finden Sie unter Rolle in der Cloud de Confiance Console selbst zuweisen.

Erforderliche Berechtigungen anfordern

So beantragen Sie die erforderlichen Berechtigungen:

Console

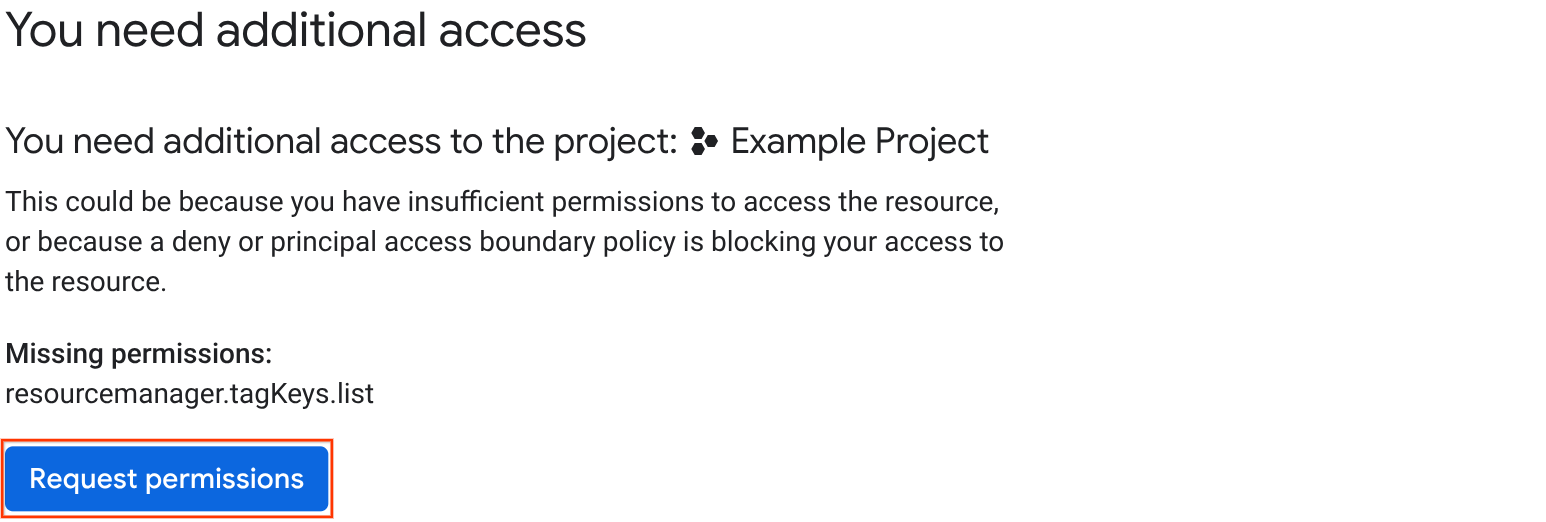

Klicken Sie in der Liste der fehlenden Berechtigungen auf Berechtigungen anfordern.

Wählen Sie im Bereich Zugriff anfordern aus, wie Sie Ihren Administrator benachrichtigen möchten:

Wenn Ihre Organisation wichtige Kontakte unterstützt und automatisch generierte E‑Mails mit Zugriffsanfragen zulässt, können Sie eine automatisch generierte E‑Mail an den technischen wichtigen Kontakt Ihrer Organisation senden. So senden Sie diese E‑Mail:

- Wählen Sie Automatisch generierte E‑Mail senden aus.

- Fügen Sie Kontext zur Anfrage hinzu, den Sie einbeziehen möchten.

- Klicken Sie auf Anfrage senden.

So kopieren Sie die Zugriffsanfrage und fügen sie in das bevorzugte Anfrageverwaltungssystem ein:

- Wenn Ihre Organisation wichtige Kontakte unterstützt und automatisch generierte E‑Mails zulässt, Sie die Benachrichtigung aber manuell senden möchten, wählen Sie Manuell benachrichtigen aus.

- Fügen Sie Kontext zur Anfrage hinzu, den Sie einbeziehen möchten.

- Klicken Sie auf Mitteilung kopieren.

- Fügen Sie die Anfrage in das bevorzugte Anfrageverwaltungssystem ein.

Ihr Administrator erhält Ihre Zugriffsanfrage zusammen mit allen zusätzlichen Kontextinformationen, die Sie angegeben haben.

gcloud

Kopieren Sie die Liste der fehlenden Berechtigungen aus der Fehlermeldung und bitten Sie einen Administrator über Ihr bevorzugtes Anfrageverwaltungssystem, Ihnen diese Berechtigungen zu gewähren.

REST

Kopieren Sie die Liste der fehlenden Berechtigungen aus der Fehlermeldung und bitten Sie einen Administrator über Ihr bevorzugtes Anfrageverwaltungssystem, Ihnen diese Berechtigungen zu gewähren.

Rolle anfordern

Wenn der Berechtigungsfehler durch eine Zulassungsrichtlinie verursacht wird, können Sie einen Administrator bitten, Ihnen eine Rolle mit den erforderlichen Berechtigungen zuzuweisen, um den Fehler zu beheben.

Wenn der Fehler durch einen anderen Richtlinientyp verursacht wird oder Sie nicht sicher sind, welcher Richtlinientyp den Fehler verursacht, beantragen Sie stattdessen die erforderlichen Berechtigungen.

Console

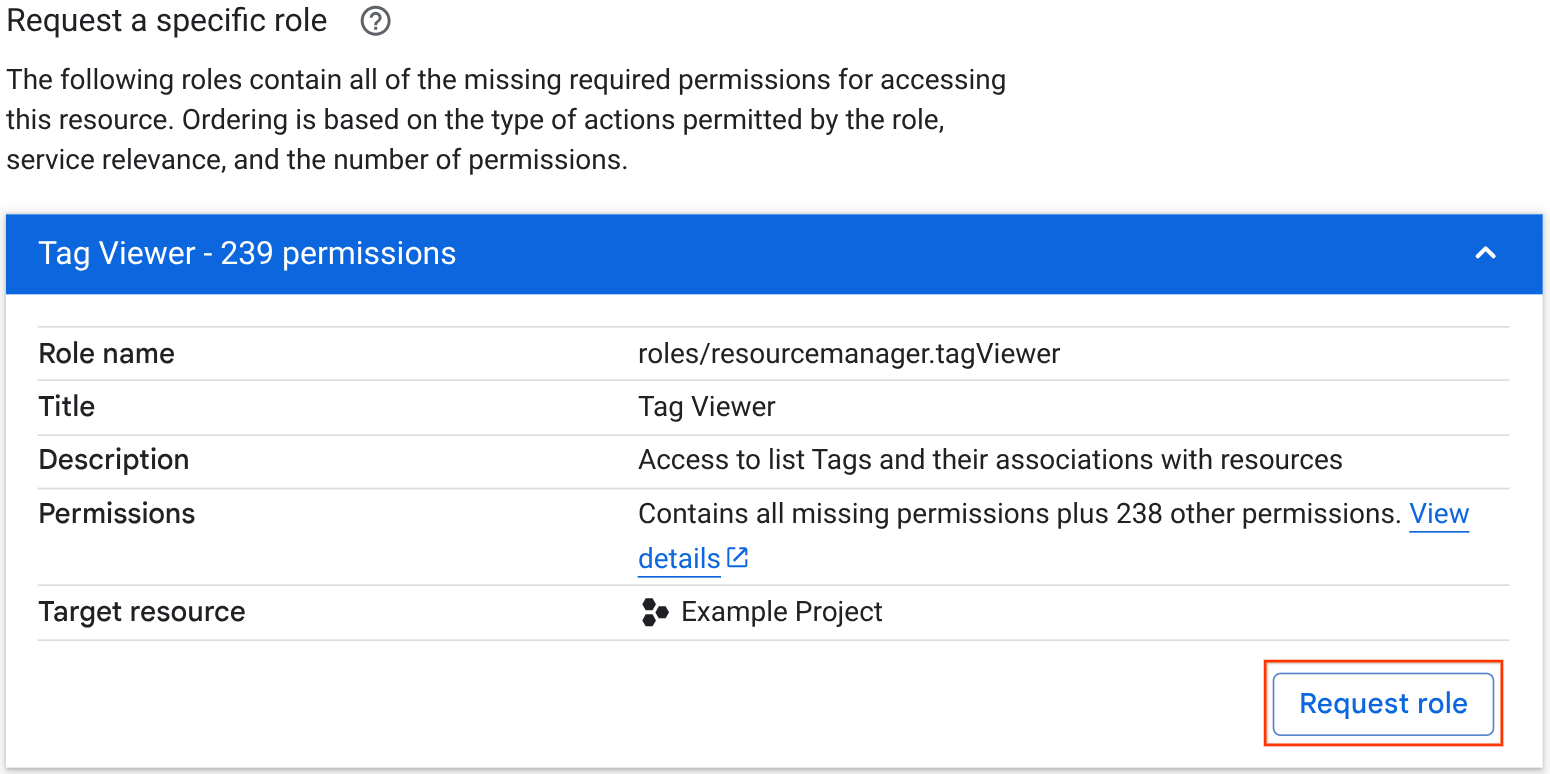

Sehen Sie sich im Bereich Bestimmte Rolle anfordern die Liste der empfohlenen Rollen an und wählen Sie die gewünschte Rolle aus. Wenn Sie auf die Rollen klicken, werden weitere Details dazu angezeigt. Dieser Abschnitt ist nur sichtbar, wenn der Berechtigungsfehler durch eine Zulassungsrichtlinie verursacht wird.

Klicken Sie auf die ausgewählte Rolle und dann auf Rolle anfordern.

Wählen Sie im Bereich Zugriff anfordern eine der Optionen zum Benachrichtigen Ihres Administrators aus:

Wenn Ihre Organisation Wichtige Kontakte unterstützt und automatisch generierte E-Mails mit Zugriffsanfragen zulässt, können Sie eine automatisch generierte E-Mail an den technischen wichtigen Kontakt Ihrer Organisation senden. So senden Sie diese E‑Mail:

- Wählen Sie Automatisch generierte E‑Mail senden aus.

- Fügen Sie Kontext zur Anfrage hinzu, den Sie einbeziehen möchten.

- Klicken Sie auf Anfrage senden.

So kopieren Sie die Zugriffsanfrage und fügen sie in das bevorzugte Anfrageverwaltungssystem ein:

- Wenn Ihre Organisation wichtige Kontakte unterstützt und automatisch generierte E‑Mails zulässt, Sie die Benachrichtigung aber manuell senden möchten, wählen Sie Manuell benachrichtigen aus.

- Fügen Sie Kontext zur Anfrage hinzu, den Sie einbeziehen möchten.

- Klicken Sie auf Nachricht kopieren.

- Fügen Sie die Anfrage in das bevorzugte Anfrageverwaltungssystem ein.

Ihr Administrator erhält Ihre Zugriffsanfrage zusammen mit allen zusätzlichen Kontextinformationen, die Sie angegeben haben.

gcloud

Suchen Sie nach einer IAM-Rolle, die die fehlenden Berechtigungen enthält.

Wenn Sie alle Rollen sehen möchten, in denen eine bestimmte Berechtigung enthalten ist, suchen Sie im Index für IAM-Rollen und ‑Berechtigungen nach der Berechtigung und klicken Sie dann auf den Berechtigungsnamen.

Wenn keine vordefinierten Rollen zu Ihrem Anwendungsfall passen, können Sie stattdessen eine benutzerdefinierte Rolle erstellen.

Verwenden Sie Ihr bevorzugtes Anfrageverwaltungssystem, um einen Administrator zu bitten, Ihnen die Rolle zuzuweisen.

REST

Suchen Sie nach einer IAM-Rolle, die die fehlenden Berechtigungen enthält.

Wenn Sie alle Rollen sehen möchten, in denen eine bestimmte Berechtigung enthalten ist, suchen Sie im Index für IAM-Rollen und ‑Berechtigungen nach der Berechtigung und klicken Sie dann auf den Berechtigungsnamen.

Wenn keine vordefinierten Rollen zu Ihrem Anwendungsfall passen, können Sie stattdessen eine benutzerdefinierte Rolle erstellen.

Verwenden Sie Ihr bevorzugtes Anfrageverwaltungssystem, um einen Administrator zu bitten, Ihnen die Rolle zuzuweisen.

Sich selbst eine Rolle in der Cloud de Confiance -Konsole zuweisen

Wenn in der Cloud de Confiance -Konsole ein Berechtigungsfehler auftritt und Sie die erforderlichen Berechtigungen zum Zuweisen von Rollen haben, können Sie sich selbst direkt über die Fehlermeldung eine Rolle zuweisen:

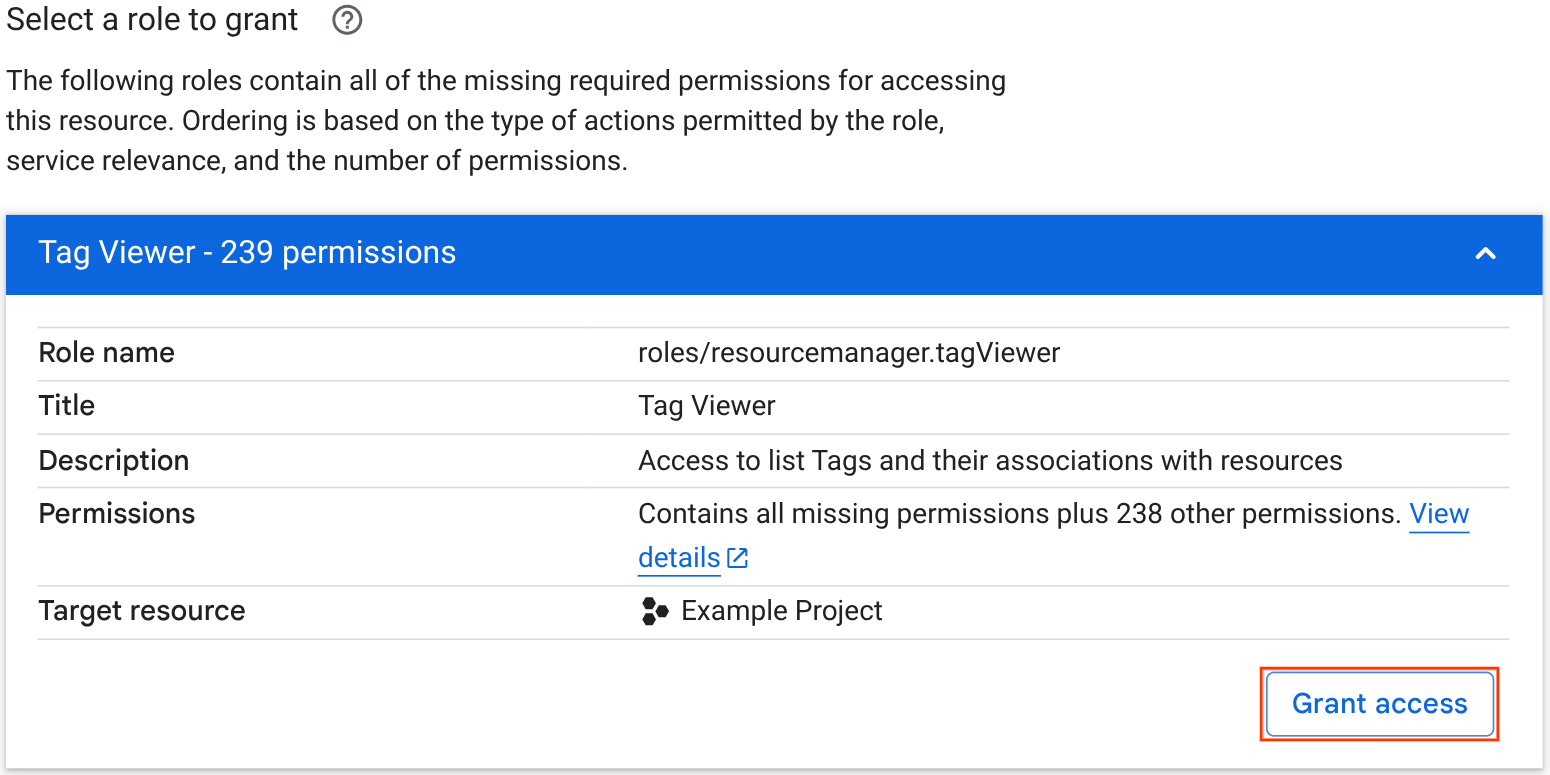

Sehen Sie sich im Bereich Rolle zum Zuweisen auswählen die Liste der empfohlenen Rollen an und wählen Sie die gewünschte Rolle aus. Wenn Sie auf die Rollen klicken, werden weitere Details dazu angezeigt.

Wenn Sie die ausgewählte Rolle zuweisen möchten, klicken Sie auf die Rolle und dann auf Zugriff gewähren.

Berechtigungsfehler aus Zugriffsanfragen beheben

Wenn Sie Administrator sind, erhalten Sie möglicherweise Zugriffsanfragen von Nutzern, bei denen Berechtigungsfehler in der Cloud de Confiance Konsole aufgetreten sind. Diese Anfragen werden in der Regel an die folgenden Personen gesendet:

Der technische Kontakt Ihrer Organisation. Wenn in Ihrer Organisation Essential Contacts aktiviert sind und automatisch generierte E-Mails mit Zugriffsanfragen zulässig sind, können Nutzer, die in derCloud de Confiance -Konsole Berechtigungsfehler erhalten, eine automatisch generierte Zugriffsanfrage an den technischen Essential Contact ihrer Organisation senden.

Kontakte, die über Ihr bevorzugtes Anfrageverwaltungssystem konfiguriert wurden Nutzer, die in der Cloud de Confiance -Konsole auf Berechtigungsfehler stoßen, können eine Zugriffsanfrage kopieren und dann über ihr bevorzugtes Anfrageverwaltungssystem senden.

Diese Nachrichten haben in der Regel das folgende Format:

user@example.com is requesting a role on the resource example.com:example-project.

Requestor's message:

"I need access to example-project to complete my work."

You may be able to resolve this request by granting access directly at:

ACCESS_REQUEST_PANEL_URL

Or use the Policy Troubleshooter to determine what's preventing access for user@example.com:

POLICY_TROUBLESHOOTER_URL

Sie können diese Anfragen folgendermaßen bearbeiten:

Zugriff direkt gewähren: Zugriffsanfragen enthalten einen Link zu einem Zugriffsanfragefeld in der Cloud de Confiance Console. Wenn der Berechtigungsfehler durch eine Zulassungsrichtlinie verursacht wird, können Sie den Zugriff direkt über dieses Feld beheben.

Im Bereich „Zugriffsanfrage“ können Sie die Anfragedetails prüfen und auswählen, wie Sie auf die Anfrage reagieren möchten. Sie haben folgende Möglichkeiten, zu antworten:

- Gewähren Sie die angeforderte Rolle.

- Fügen Sie den Nutzer einer vorhandenen Gruppe hinzu, die bereits den erforderlichen Zugriff hat.

- Anfrage ablehnen

Zusätzliche Details in der Richtlinien-Fehlerbehebung ansehen: Zugriffsanfragen enthalten einen Link zur Richtlinien-Fehlerbehebung. Dort können Sie sehen, welche Richtlinien den Zugriff des Nutzers blockieren. Anhand dieser Informationen können Sie entscheiden, wie Sie das Zugriffsproblem des Nutzers beheben. Weitere Informationen finden Sie auf dieser Seite unter Richtlinien ermitteln, die Berechtigungsfehler verursachen.

Zugriffsprobleme mit der Richtlinien-Fehlerbehebung beheben (Vorabversion): Zugriffsanfragen enthalten auch einen Link zu einer Zusammenfassung der Richtlinienkorrektur, in der die Anfragedetails beschrieben werden, einschließlich des anfragenden Hauptkontos, der Ressource und der Berechtigung. In der Zusammenfassung zur Richtlinienbehebung können Sie Zugriffsanfragen mit Zulassungsrichtlinien direkt bearbeiten und weitere Informationen zu den Richtlinien abrufen, die den Nutzerzugriff blockieren.

Weitere Informationen zum Beheben von Zugriffsanfragen mithilfe der Zusammenfassung zur Richtlinienkorrektur finden Sie unter Zugriffsprobleme beheben.

Berechtigungsfehler manuell beheben

Wenn Sie Administrator mit der Berechtigung zum Ändern der zugriffsbezogenen Richtlinien in Ihrer Organisation sind, können Sie diese Strategien verwenden, um Berechtigungsfehler zu beheben, unabhängig vom Richtlinientyp, der den Fehler verursacht.

Um Berechtigungsfehler zu beheben, müssen Sie zuerst ermitteln, welche Richtlinien (Zulassen oder Ablehnen) den Fehler verursachen. Anschließend können Sie den Fehler beheben.

Richtlinien ermitteln, die Berechtigungsfehler verursachen

Mit der Richtlinien-Fehlerbehebung können Sie ermitteln, welche Richtlinien einen Berechtigungsfehler verursachen.

Mit der Richtlinien-Fehlerbehebung können Sie nachvollziehen, ob ein Hauptkonto auf eine Ressource zugreifen kann. Mit der Angabe eines Hauptkontos, einer Ressource und einer Berechtigung untersucht die Richtlinien-Fehlerbehebung die Zulassungsrichtlinien, Ablehnungsrichtlinien und PAB-Richtlinien (Principal Access Boundary), die sich auf den Zugriff des Hauptkontos auswirken. Anschließend wird angezeigt, ob das Hauptkonto anhand dieser Richtlinien die angegebene Berechtigung für den Zugriff auf die Ressource verwenden kann. Außerdem werden die relevanten Richtlinien aufgeführt und erläutert, wie sie sich auf den Zugriff des Hauptkontos auswirken.Informationen zur Fehlerbehebung beim Zugriff und zur Interpretation der Ergebnisse der Richtlinien-Fehlerbehebung finden Sie unter IAM-Berechtigungen prüfen.

Fehlermeldungen in der Cloud de Confiance -Konsole enthalten einen Link zu einer Seite zur Fehlerbehebung für Richtlinien (Vorschau) für das Hauptkonto, die Berechtigungen und die Ressource, die an der Anfrage beteiligt sind. Klicken Sie auf Details zur Fehlerbehebung ansehen und dann auf Richtlinien-Fehlerbehebung, um diesen Link aufzurufen. Weitere Informationen finden Sie unter Zugriffsanfragen bearbeiten.

Zugriff aktualisieren, um Berechtigungsfehler zu beheben

Wenn Sie wissen, welche Richtlinien einen Berechtigungsfehler verursachen, können Sie Maßnahmen ergreifen, um den Fehler zu beheben.

Häufig müssen Sie zum Beheben eines Fehlers Zulassungs- oder Ablehnungsrichtlinien erstellen oder aktualisieren.

Es gibt jedoch auch andere Möglichkeiten, Fehler zu beheben, ohne Richtlinien aktualisieren zu müssen. Sie können den Nutzer beispielsweise einer Gruppe mit den erforderlichen Berechtigungen hinzufügen oder Tags hinzufügen, um eine Ressource von einer Richtlinie auszunehmen.

Informationen dazu, wie Sie Berechtigungsfehler beheben können, die durch die einzelnen Richtlinientypen verursacht werden, finden Sie hier:

- Berechtigungsfehler bei Zulassungsrichtlinien beheben

- Berechtigungsfehler bei Ablehnungsrichtlinien beheben

Berechtigungsfehler bei Zulassungsrichtlinien beheben

So beheben Sie Berechtigungsfehler, die durch Zulassungsrichtlinien verursacht werden:

Rolle mit den erforderlichen Berechtigungen zuweisen

So finden und gewähren Sie eine Rolle mit den erforderlichen Berechtigungen:

Suchen Sie nach einer IAM-Rolle, die die fehlenden Berechtigungen enthält.

Wenn Sie alle Rollen sehen möchten, in denen eine bestimmte Berechtigung enthalten ist, suchen Sie im Index für IAM-Rollen und ‑Berechtigungen nach der Berechtigung und klicken Sie dann auf den Berechtigungsnamen.

Wenn keine vordefinierten Rollen zu Ihrem Anwendungsfall passen, können Sie stattdessen eine benutzerdefinierte Rolle erstellen.

Suchen Sie nach dem Hauptkonto, dem Sie die Rolle zuweisen möchten:

- Wenn der Nutzer die Berechtigung als Einziger benötigt, weisen Sie ihm die Rolle direkt zu.

- Wenn der Nutzer Mitglied einer Google-Gruppe ist, die Nutzer mit ähnlichen Berechtigungen enthält, sollten Sie die Rolle stattdessen der Gruppe zuweisen. Wenn Sie der Gruppe die Rolle zuweisen, können alle Mitglieder dieser Gruppe die Berechtigung verwenden, sofern ihnen die Verwendung nicht explizit verweigert wurde.

Nutzer einer Google-Gruppe hinzufügen

Wenn einer Google-Gruppe eine Rolle für eine Ressource zugewiesen wird, können alle Mitglieder dieser Gruppe die Berechtigungen in dieser Rolle verwenden, um auf die Ressource zuzugreifen.

Wenn einer vorhandenen Gruppe bereits eine Rolle mit den erforderlichen Berechtigungen zugewiesen wurde, können Sie einem Nutzer die erforderlichen Berechtigungen erteilen, indem Sie ihn dieser Gruppe hinzufügen:

Suchen Sie nach einer Gruppe mit einer Rolle mit den erforderlichen Berechtigungen. Wenn Sie die Richtlinien-Fehlerbehebung bereits zur Fehlerbehebung der Anfrage verwendet haben, können Sie die Ergebnisse der Richtlinien-Fehlerbehebung prüfen, um eine Gruppe mit den erforderlichen Berechtigungen zu finden.

Alternativ können Sie den Policy Analyzer verwenden, um eine Gruppe mit den erforderlichen Berechtigungen zu finden.

Berechtigungsfehler bei Ablehnungsrichtlinien beheben

So beheben Sie Berechtigungsfehler im Zusammenhang mit Ablehnungsrichtlinien:

Ausnahme von einer Ablehnungsrichtlinie

Wenn eine Ablehnungsregel den Zugriff eines Nutzers auf eine Ressource blockiert, haben Sie folgende Möglichkeiten, den Nutzer von der Regel auszunehmen:

Fügen Sie den Nutzer als Ausnahmehauptkonto in die Ablehnungsregel ein. Ausnahmehauptkonten sind Hauptkonten, die nicht von der Ablehnungsregel betroffen sind, auch wenn sie Teil einer Gruppe sind, die in der Ablehnungsregel enthalten ist.

Wenn Sie einer Ablehnungsregel ein Ausnahmehauptkonto hinzufügen möchten, folgen Sie der Anleitung zum Aktualisieren der Ablehnungsrichtlinie. Suchen Sie beim Aktualisieren der Ablehnungsrichtlinie nach der Ablehnungsregel, die den Zugriff blockiert, und fügen Sie dann die Hauptkonto-ID des Nutzers als Ausnahmehauptkonto hinzu.

Fügen Sie den Nutzer einer Gruppe hinzu, die von der Regel ausgenommen ist. Wenn eine Gruppe als Ausnahme-Principal aufgeführt ist, sind alle Mitglieder dieser Gruppe von der Ablehnungsregel ausgenommen.

So fügen Sie den Nutzer einer Gruppe mit Ausnahmen hinzu:

- Verwenden Sie die Richtlinien-Fehlerbehebung, um die Richtlinien vom Typ „Verweigern“ zu ermitteln, die den Zugriff auf die Ressource blockieren.

- Ablehnungsrichtlinie ansehen

- Prüfen Sie die Liste der Ausnahme-Principals für Gruppen.

- Wenn Sie eine Gruppe mit Ausnahmen identifizieren, fügen Sie den Nutzer der Gruppe hinzu.

Entfernen Sie die Berechtigung aus der Ablehnungsrichtlinie

Mit Ablehnungsregeln wird verhindert, dass die aufgeführten Hauptkonten bestimmte Berechtigungen verwenden. Wenn eine Ablehnungsregel den Zugriff eines Nutzers auf eine Ressource blockiert, können Sie die erforderlichen Berechtigungen aus der Ablehnungsregel entfernen.

Wenn Sie Berechtigungen aus einer Ablehnungsregel entfernen möchten, folgen Sie der Anleitung zum Aktualisieren der Ablehnungsrichtlinie. Wenn Sie die Ablehnungsrichtlinie aktualisieren, suchen Sie die Ablehnungsregel, die den Zugriff blockiert, und führen Sie einen der folgenden Schritte aus:

- Wenn die erforderlichen Berechtigungen in der Ablehnungsrichtlinie einzeln aufgeführt sind, suchen Sie sie und entfernen Sie sie aus der Ablehnungsregel.

- Wenn in der Ablehnungsregel Berechtigungsgruppen verwendet werden, fügen Sie die erforderlichen Berechtigungen als Ausnahmeberechtigungen hinzu. Ausnahmeberechtigungen sind Berechtigungen, die nicht durch die Ablehnungsregel blockiert werden, auch wenn sie Teil einer Berechtigungsgruppe sind, die in der Regel enthalten ist.

Ressource von der Ablehnungsrichtlinie ausschließen

Sie können Bedingungen in Ablehnungsrichtlinien verwenden, um eine Ablehnungsregel basierend auf den Tags einer Ressource anzuwenden. Wenn die Tags der Ressource nicht der Bedingung in der Ablehnungsregel entsprechen, wird die Ablehnungsregel nicht angewendet.

Wenn eine Ablehnungsregel den Zugriff auf eine Ressource blockiert, können Sie die Bedingungen in der Ablehnungsregel oder die Tags für die Ressource bearbeiten, damit die Ablehnungsregel nicht auf die Ressource angewendet wird.

Informationen zur Verwendung von Bedingungen in einer Ablehnungsregel finden Sie unter Bedingungen in Ablehnungsrichtlinien.

Informationen zum Aktualisieren von Ablehnungsrichtlinien finden Sie unter Ablehnungsrichtlinie aktualisieren.

Informationen zum Bearbeiten der Tags einer Ressource finden Sie unter Tags erstellen und verwalten.