Masquer les données de colonne

Ce document explique comment implémenter le masquage des données afin d'obscurcir de manière sélective des données sensibles. En implémentant le masquage de données, vous pouvez fournir différents niveaux de visibilité à différents groupes d'utilisateurs. Pour obtenir des informations générales, consultez la page Présentation du masquage des données.

Vous mettez en œuvre le masquage de données en ajoutant une stratégie de données à une colonne. Pour ajouter une règle de masquage de données à une colonne, procédez comme suit :

- Créez une taxonomie avec au moins un tag avec stratégie.

- Facultatif : attribuez le rôle "Lecteur détaillé Data Catalog" à un ou plusieurs comptes principaux sur un ou plusieurs tags avec stratégie que vous avez créés.

- Créez jusqu'à trois stratégies de données pour le tag avec stratégie, afin de mapper les règles de masquage et les comptes principaux (qui représentent des utilisateurs ou des groupes) à ce tag.

- Définissez le tag avec stratégie sur une colonne. Cela mappe les stratégies de données associées au tag avec stratégie à la colonne sélectionnée.

- Attribuez le rôle Lecteur masqué BigQuery aux utilisateurs qui doivent avoir accès aux données masquées. Nous vous recommandons d'attribuer le rôle de lecteur masqué BigQuery au niveau de la stratégie de données. L'attribution du rôle au niveau du projet ou à un niveau supérieur accorde aux utilisateurs des autorisations sur toutes les stratégies de données du projet, ce qui peut entraîner des problèmes en raison d'autorisations en excès.

Vous pouvez utiliser la console Cloud de Confiance ou l'API BigQuery Data Policy pour travailler avec les règles relatives aux données.

Une fois ces étapes terminées, les utilisateurs exécutant des requêtes sur la colonne obtiennent des données non masquées, des données masquées ou une erreur d'accès refusé, en fonction des groupes auxquels ils appartiennent et des rôles qui leur ont été attribués. Pour en savoir plus, consultez la section Interaction des rôles Lecteur masqué et Lecteur détaillé.

Vous pouvez également appliquer des règles de données directement à une colonne (Aperçu). Pour en savoir plus, consultez Masquer des données avec des règles de données directement dans une colonne.

Masquer des données avec des tags avec stratégie

Utilisez des tags avec stratégie pour masquer sélectivement les données sensibles.

Avant de commencer

-

In the Cloud de Confiance console, on the project selector page, select or create a Cloud de Confiance project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator role

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Cloud de Confiance project.

-

Enable the Data Catalog and BigQuery Data Policy APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - BigQuery est automatiquement activé dans les nouveaux projets, mais vous devrez peut-être l'activer dans un projet préexistant.

Enable the BigQuery API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Si vous créez une stratégie de données qui fait référence à une routine de masquage personnalisée, créez la fonction de masquage définie par l'utilisateur associée afin qu'elle soit disponible dans les étapes suivantes.

- Ouvrez la page Catégories de tags avec stratégie dans la consoleCloud de Confiance .

- Cliquez sur Créer une taxonomie.

Sur la page Nouvelle taxonomie :

- Dans le champ Nom de la taxonomie, saisissez le nom de la taxonomie à créer.

- Dans le champ Description, saisissez une description.

- Si nécessaire, modifiez le projet répertorié sous Project (Projet).

- Si nécessaire, modifiez l'emplacement répertorié sous Location (Emplacement).

- Sous Policy Tags (Tags avec stratégie), saisissez un nom et une description de tag avec stratégie.

- Pour ajouter un tag avec stratégie enfant à un tag avec stratégie, cliquez sur Ajouter un sous-tag.

- Pour ajouter un tag avec stratégie au même niveau qu'un autre tag, cliquez sur + Ajouter un tag avec stratégie.

- Continuez à ajouter des tags avec stratégie et des tags avec stratégie enfant selon les besoins de votre taxonomie.

- Lorsque vous avez fini de créer des tags avec stratégie pour votre hiérarchie, cliquez sur Enregistrer.

- Appelez

taxonomies.createpour créer une taxonomie. - Appelez

taxonomies.policytag.createpour créer un tag avec stratégie. - Ouvrez la page Catégories de tags avec stratégie dans la consoleCloud de Confiance .

- Cliquez sur le nom de la taxonomie à ouvrir.

- Sélectionnez un tag avec stratégie.

- Cliquez sur Gérer les stratégies des données.

- Dans Nom de la stratégie de données, saisissez un nom pour la stratégie de données. Le nom de la stratégie de données doit être unique dans le projet dans lequel se trouve la stratégie de données.

- Pour Règle de masquage, choisissez une règle de masquage prédéfinie ou une routine de masquage personnalisée. Si vous sélectionnez une routine de masquage personnalisée, assurez-vous de disposer des autorisations

bigquery.routines.getetbigquery.routines.listau niveau du projet. - Pour Compte principal, saisissez le nom d'un ou de plusieurs utilisateurs ou groupes auxquels vous souhaitez accorder un accès masqué à la colonne. Notez que tous les utilisateurs et groupes que vous saisissez ici se voient attribuer le rôle de lecteur masqué BigQuery.

- Cliquez sur Envoyer.

Appelez la méthode

create. Transmettez une ressourceDataPolicyqui répond aux exigences suivantes :- Le champ

dataPolicyTypeest défini surDATA_MASKING_POLICY. - Le champ

dataMaskingPolicyidentifie la stratégie ou la routine de masquage de données à utiliser. - Le champ

dataPolicyIdfournit un nom pour la stratégie de données qui est unique dans le projet dans lequel se trouve la stratégie de données.

- Le champ

Appelez la méthode

setIamPolicyet transmettez un objetPolicy.Policydoit identifier les comptes principaux autorisés à accéder aux données masquées et spécifierroles/bigquerydatapolicy.maskedReaderpour le champrole.Ouvrez la page BigQuery dans la console Cloud de Confiance .

Dans l'explorateur BigQuery, localisez et sélectionnez la table que vous souhaitez mettre à jour. Le schéma de la table s'ouvre.

Cliquez sur Modifier le schéma.

Dans l'écran Current schema (Schéma actuel), sélectionnez la colonne cible, puis cliquez sur Add policy tag (Ajouter un tag avec stratégie).

Dans l'écran Add policy tag (Ajouter un tag avec stratégie), sélectionnez le tag avec stratégie que vous souhaitez appliquer à la colonne.

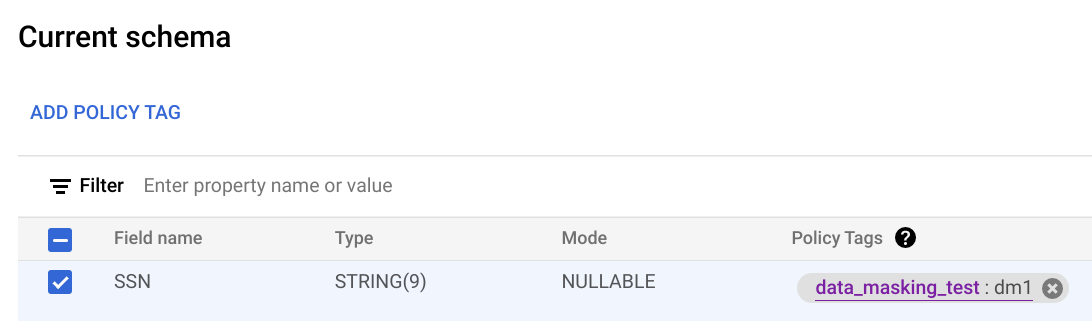

Cliquez sur Sélectionner. L'écran qui s'affiche devrait se présenter comme ceci :

Cliquez sur Enregistrer.

Enregistrez le schéma dans un fichier local.

bq show --schema --format=prettyjson \ project-id:dataset.table > schema.json

où :

- project-id est l'ID de votre projet.

- dataset est le nom de l'ensemble de données contenant la table que vous mettez à jour.

- table est le nom de la table que vous mettez à jour.

Modifiez le fichier schema.json pour définir un tag avec stratégie sur une colonne. Pour la valeur du champ

namesdepolicyTags, utilisez le nom de ressource du tag avec stratégie.[ ... { "name": "ssn", "type": "STRING", "mode": "REQUIRED", "policyTags": { "names": ["projects/project-id/locations/location/taxonomies/taxonomy-id/policyTags/policytag-id"] } }, ... ]

Mettez à jour le schéma.

bq update \ project-id:dataset.table schema.json

- Ouvrez la page Catégories de tags avec stratégie dans la consoleCloud de Confiance .

- Cliquez sur le nom de la taxonomie à ouvrir.

- Sélectionnez un tag avec stratégie.

- Cliquez sur Gérer les stratégies des données.

- Vous pouvez également modifier la stratégie de masquage.

- Facultatif : ajoutez ou supprimez des comptes principaux.

- Cliquez sur Envoyer.

- Ouvrez la page Catégories de tags avec stratégie dans la consoleCloud de Confiance .

- Cliquez sur le nom de la taxonomie à ouvrir.

- Sélectionnez un tag avec stratégie.

- Cliquez sur Gérer les stratégies des données.

- Cliquez sur à côté de la stratégie de données à supprimer.

- Cliquez sur Envoyer.

- Cliquez sur Confirmer.

- Le champ

dataPolicyTypeest défini surDATA_MASKING_POLICYouRAW_DATA_ACCESS_POLICY. - Le champ

dataMaskingPolicyidentifie la stratégie ou la routine de masquage de données à utiliser. - Le champ

dataPolicyIdfournit un nom pour la stratégie de données qui est unique dans le projet dans lequel se trouve la stratégie de données. - Le champ

data_policy_typeest défini surDATA_MASKING_POLICYouRAW_DATA_ACCESS_POLICY. Vous ne pouvez pas modifier ce champ une fois la règle de confidentialité créée. - Le champ

masking_expressionidentifie la stratégie ou la routine de masquage de données à utiliser. -

bigquery.tables.update -

bigquery.tables.setColumnDataPolicy -

bigquery.dataPolicies.attach - Vous devez utiliser la ressource

v2.projects.locations.datapolicies. - Vous ne pouvez pas appliquer à la fois des tags avec stratégie et des règles relatives aux données à la même colonne.

- Vous pouvez associer jusqu'à huit stratégies de données à une colonne.

- Une table peut faire référence à un maximum de 1 000 règles de données uniques via ses colonnes.

- Une requête peut faire référence à un maximum de 2 000 règles de données.

- Vous ne pouvez supprimer une règle de données que si aucune colonne de table ne la référence.

- Si un utilisateur ne dispose que du rôle

maskedAccess, l'appel d'APItabledata.listéchoue. - Les opérations de copie de tables protégées par des règles de données de colonne échouent si l'utilisateur n'a pas accès aux données brutes.

- Les opérations de copie de tables interrégionales ne sont pas compatibles avec les tables protégées par des règles de données au niveau des colonnes.

- Les règles de données au niveau des colonnes ne sont pas disponibles dans les régions BigQuery Omni.

- L'ancien SQL échoue si la table cible comporte des règles de données au niveau des colonnes.

- Les jobs de chargement ne sont pas compatibles avec les schémas spécifiés par l'utilisateur qui comportent des règles de données au niveau des colonnes.

- Si vous écrasez une table de destination, le système supprime tous les tags avec stratégie existants de la table, sauf si vous utilisez l'option

--destination_schemapour spécifier un schéma avec des règles de données de colonne. - Par défaut, le masquage des données n'est pas compatible avec les colonnes partitionnées ou en cluster. Il s'agit d'une limitation générale du masquage des données, et non d'une limitation spécifique aux règles relatives aux données de colonne. Le masquage de données sur des colonnes partitionnées ou en cluster peut augmenter considérablement les coûts des requêtes.

- Vous ne pouvez pas attribuer de règle de données directement à une colonne dans les tables BigLake pour Apache Iceberg dans BigQuery, les tables d'objets, les tables externes non BigLake, les tables externes Apache Iceberg et Delta Lake.

- L'accès précis ne peut être accordé qu'au niveau de la règle de données. Pour en savoir plus, consultez Mettre à jour les règles relatives aux données.

Créer des catégories

L'utilisateur ou le compte de service qui crée une taxonomie doit disposer du rôle "Administrateur de tags avec stratégie Data Catalog".

Console

API

Pour utiliser les taxonomies existantes, appelez taxonomies.import à la place des deux premières étapes de la procédure suivante.

Utiliser des tags avec stratégie

Pour en savoir plus sur l'utilisation des tags avec stratégie, comme leur affichage ou leur mise à jour, consultez la section Utiliser des tags avec stratégie. Pour en savoir plus sur les bonnes pratiques, consultez la page Bonnes pratiques d'utilisation des tags avec stratégie dans BigQuery.

Créer des stratégies de données

L'utilisateur ou le compte de service qui crée une stratégie de données doit disposer des autorisations bigquery.dataPolicies.create, bigquery.dataPolicies.setIamPolicy et datacatalog.taxonomies.get.

Les autorisations bigquery.dataPolicies.create et bigquery.dataPolicies.setIamPolicy sont incluses dans les rôles "Administrateur de stratégies de données BigQuery", "Administrateur BigQuery" et "Propriétaire de données BigQuery".

L'autorisation datacatalog.taxonomies.get est incluse dans les rôles "Administrateur Data Catalog" et "Lecteur Data Catalog".

Si vous créez une stratégie de données qui fait référence à une routine de masquage personnalisée, vous avez également besoin d'autorisations de routine.

En cas de masquage personnalisé, accordez aux utilisateurs les rôles Administrateur BigQuery ou Propriétaire de données BigQuery pour vous assurer qu'ils disposent des autorisations nécessaires pour les routines et les règles de données.

Vous pouvez créer jusqu'à neuf stratégies de données pour un tag avec stratégie. L'une de ces stratégies est réservée aux paramètres de contrôle des accès au niveau des colonnes.

Console

API

Node.js

Avant d'essayer cet exemple, suivez les instructions de configuration pour Node.js du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Node.js.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Python

Avant d'essayer cet exemple, suivez les instructions de configuration pour Python du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Python.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Définir des tags avec stratégie sur des colonnes

Définissez une stratégie de données sur une colonne en associant la colonne au tag avec stratégie associé à la stratégie de données.

L'utilisateur ou le compte de service qui définit un tag avec stratégie a besoin des autorisations datacatalog.taxonomies.get et bigquery.tables.setCategory.

datacatalog.taxonomies.get est inclus dans les rôles "Administrateur de tags avec stratégie Data Catalog" et "Lecteur de projet".

bigquery.tables.setCategory est inclus dans les rôles Administrateur BigQuery (roles/bigquery.admin) et Propriétaire de données BigQuery (roles/bigquery.dataOwner).

Pour afficher les taxonomies et les tags avec stratégie de tous les projets d'une organisation dans la consoleCloud de Confiance , les utilisateurs doivent disposer de l'autorisation resourcemanager.organizations.get, qui est incluse dans le rôle Lecteur de l'organisation.

Console

Définissez le tag avec stratégie en modifiant un schéma à l'aide de la consoleCloud de Confiance .

bq

API

Pour les tables existantes, appelez tables.patch ou, pour les nouvelles tables, appelez tables.insert. Utilisez la propriété schema de l'objet Table que vous transmettez pour définir un tag avec stratégie dans votre définition de schéma. Consultez l'exemple de schéma de ligne de commande pour savoir comment définir un tag avec stratégie.

Lorsque vous utilisez une table existante, la méthode tables.patch est préférable, car la méthode tables.update remplace l'intégralité de la ressource de table.

Appliquer le contrôle des accès

Lorsque vous créez une stratégie de données pour un tag avec stratégie, le contrôle des accès est automatiquement appliqué. Toutes les colonnes auxquelles ce tag avec stratégie est appliqué renvoient des données masquées en réponse aux requêtes des utilisateurs disposant du rôle "Lecteur masqué".

Pour arrêter l'application du contrôle des accès, vous devez d'abord supprimer toutes les stratégies de données associées aux tags avec stratégie de la taxonomie. Pour en savoir plus, consultez la section Appliquer le contrôle des accès.

Obtenir un règlement sur les données

Pour obtenir des informations sur une règle relative aux données, procédez comme suit :

Node.js

Avant d'essayer cet exemple, suivez les instructions de configuration pour Node.js du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Node.js.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Python

Avant d'essayer cet exemple, suivez les instructions de configuration pour Python du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Python.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Vérifier les autorisations IAM sur une stratégie de données

Pour obtenir la stratégie IAM associée à une règle de données, procédez comme suit :

API

Appelez la méthode testIamPermissions.

Node.js

Avant d'essayer cet exemple, suivez les instructions de configuration pour Node.js du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Node.js.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Python

Avant d'essayer cet exemple, suivez les instructions de configuration pour Python du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Python.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Lister les règles relatives aux données

Pour lister les règles relatives aux données, procédez comme suit :

Node.js

Avant d'essayer cet exemple, suivez les instructions de configuration pour Node.js du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Node.js.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Python

Avant d'essayer cet exemple, suivez les instructions de configuration pour Python du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Python.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Mettre à jour les stratégies des données

L'utilisateur ou le compte de service qui met à jour une stratégie de données doit disposer de l'autorisation bigquery.dataPolicies.update.

Si vous mettez à jour le tag avec stratégie associé à la stratégie de données, vous devez également disposer de l'autorisation datacatalog.taxonomies.get.

Si vous mettez à jour les comptes principaux associés à la stratégie de données, vous devez disposer de l'autorisation bigquery.dataPolicies.setIamPolicy.

Les autorisations bigquery.dataPolicies.update et bigquery.dataPolicies.setIamPolicy sont incluses dans les rôles "Administrateur de stratégies de données BigQuery", "Administrateur BigQuery" et "Propriétaire de données BigQuery".

L'autorisation datacatalog.taxonomies.get est incluse dans les rôles "Administrateur Data Catalog" et "Lecteur Data Catalog".

Console

API

Pour modifier la stratégie de masquage de données, appelez la méthode patch et transmettez une ressource DataPolicy avec un champ dataMaskingPolicy mis à jour.

Pour modifier les comptes principaux associés à une stratégie de données, appelez la méthode setIamPolicy et transmettez un objet Policy qui met à jour les comptes principaux autorisés à accéder aux données masquées.

Node.js

Avant d'essayer cet exemple, suivez les instructions de configuration pour Node.js du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Node.js.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Python

Avant d'essayer cet exemple, suivez les instructions de configuration pour Python du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Python.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Supprimer les stratégies de données

L'utilisateur ou le compte de service qui crée une stratégie de données doit disposer de l'autorisation bigquery.dataPolicies.delete. Cette autorisation est incluse dans les rôles d'administrateur de stratégies de données BigQuery, d'administrateur BigQuery et de propriétaire de données BigQuery.

Console

API

Pour supprimer une stratégie de données, appelez la méthode delete.

Node.js

Avant d'essayer cet exemple, suivez les instructions de configuration pour Node.js du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Node.js.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Python

Avant d'essayer cet exemple, suivez les instructions de configuration pour Python du guide de démarrage rapide de BigQuery : Utiliser les bibliothèques clientes. Pour en savoir plus, consultez la documentation de référence de l'API BigQuery pour Python.

Pour vous authentifier auprès de BigQuery, configurez le service Identifiants par défaut de l'application. Pour en savoir plus, consultez la page Configurer l'authentification pour les bibliothèques clientes.

Avant d'exécuter des exemples de code, définissez la variable d'environnement GOOGLE_CLOUD_UNIVERSE_DOMAIN sur s3nsapis.fr.

Masquer des données en appliquant des stratégies de données à une colonne

Au lieu de créer des tags avec stratégie, vous pouvez créer des stratégies de données et les appliquer directement à une colonne.

Utiliser les règles relatives aux données

Vous pouvez créer, modifier et supprimer des règles de données à l'aide de l'API BigQuery Data Policy. Pour appliquer une règle de données directement à une colonne, vous ne pouvez pas utiliser la page Catégories de tags avec stratégie dans la console Cloud de Confiance .

Pour utiliser des règles de données, utilisez la ressource v2.projects.locations.datapolicies.

Créer des stratégies de données

L'utilisateur ou le compte de service qui crée une stratégie de données doit disposer de l'autorisation bigquery.dataPolicies.create.

L'autorisation bigquery.dataPolicies.create est incluse dans les rôles "Administrateur de stratégies de données BigQuery", "Administrateur BigQuery" et "Propriétaire de données BigQuery".

L'autorisation datacatalog.taxonomies.get est incluse dans les rôles "Administrateur Data Catalog" et "Lecteur Data Catalog".

Si vous créez une stratégie de données qui fait référence à une routine de masquage personnalisée, vous avez également besoin d'autorisations de routine.

Si vous utilisez le masquage personnalisé, accordez aux utilisateurs le rôle Propriétaire de données BigQuery pour vous assurer qu'ils disposent des autorisations nécessaires pour les routines et les règles de données.

API

Pour créer une stratégie de données, appelez la méthode create. Transmettez une ressource DataPolicy qui répond aux exigences suivantes :

SQL

Pour créer une règle de données avec un accès masqué, utilisez l'instruction CREATE DATA_POLICY et définissez la valeur de data_policy_type sur DATA_MASKING_POLICY :

CREATE[ OR REPLACE] DATA_POLICY [IF NOT EXISTS] `myproject.region-us.data_policy_name` OPTIONS ( data_policy_type="DATA_MASKING_POLICY", masking_expression="ALWAYS_NULL" );

Pour créer une règle de données avec un accès brut, utilisez l'instruction CREATE DATA_POLICY et définissez la valeur de data_policy_type sur RAW_DATA_ACCESS_POLICY :

CREATE[ OR REPLACE] DATA_POLICY [IF NOT EXISTS] `myproject.region-us.data_policy_name` OPTIONS (data_policy_type="RAW_DATA_ACCESS_POLICY");

Si la valeur de data_policy_type n'est pas spécifiée, la valeur par défaut est RAW_DATA_ACCESS_POLICY.

CREATE[ OR REPLACE] DATA_POLICY [IF NOT EXISTS] myproject.region-us.data_policy_name;Mettre à jour les stratégies des données

L'utilisateur ou le compte de service qui met à jour une stratégie de données doit disposer de l'autorisation bigquery.dataPolicies.update.

L'autorisation bigquery.dataPolicies.update est incluse dans les rôles "Administrateur de stratégies de données BigQuery", "Administrateur BigQuery" et "Propriétaire de données BigQuery".

API

Pour modifier la stratégie de masquage de données, appelez la méthode patch et transmettez une ressource DataPolicy avec un champ dataMaskingPolicy mis à jour.

SQL

Utilisez l'instruction ALTER DATA_POLICY pour mettre à jour les règles de masquage des données. Exemple :

ALTER DATA_POLICY `myproject.region-us.data_policy_name` SET OPTIONS ( data_policy_type="DATA_MASKING_POLICY", masking_expression="SHA256" );

Vous pouvez également accorder un contrôle précis des accès aux règles relatives aux données.

Les autorisations permettant d'accorder un contrôle des accès précis aux stratégies de données et de les gérer sont différentes. Pour contrôler les autorisations de contrôle des accès précis, vous devez mettre à jour le champ grantees de la stratégie de données. Pour contrôler l'accès aux règles relatives aux données, définissez les rôles IAM à l'aide de la méthode setIamPolicy.

Pour définir des bénéficiaires sur une règle de données, utilisez la méthode v2 patch

. Pour gérer les autorisations de la stratégie de données, utilisez la méthode v1

setIamPolicy.

API

Pour accorder un contrôle des accès précis aux règles de données, appelez la méthode patch et transmettez une ressource DataPolicy avec un champ grantees mis à jour.

SQL

Pour accorder un contrôle des accès précis aux règles de données, utilisez l'instruction GRANT FINE_GRAINED_READ pour ajouter grantees.

Exemple :

GRANT FINE_GRAINED_READ ON DATA_POLICY `myproject.region-us.data_policy_name` TO "principal://goog/subject/user1@example.com","principal://goog/subject/user2@example.com"

Pour révoquer l'accès au contrôle des accès ultraprécis à partir des règles de données, utilisez l'instruction REVOKE FINE_GRAINED_READ pour supprimer grantees.

Exemple :

REVOKE FINE_GRAINED_READ ON DATA_POLICY `myproject.region-us.data_policy_name` FROM "principal://goog/subject/user1@example.com","principal://goog/subject/user2@example.com"

Supprimer les stratégies de données

L'utilisateur ou le compte de service qui crée une stratégie de données doit disposer de l'autorisation bigquery.dataPolicies.delete. Cette autorisation est incluse dans les rôles d'administrateur de stratégies de données BigQuery, d'administrateur BigQuery et de propriétaire de données BigQuery.

API

Pour supprimer une stratégie de données, appelez la méthode delete.

SQL

Utilisez l'instruction DROP DATA_POLICY pour supprimer une règle de données :

DROP DATA_POLICY `myproject.region-us.data_policy_name`;

Attribuer une règle de données directement à une colonne

Vous pouvez attribuer une règle de données directement à une colonne, sans utiliser de tags avec stratégie.

Avant de commencer

Pour obtenir les autorisations nécessaires pour attribuer une règle de données directement à une colonne, demandez à votre administrateur de vous accorder le rôle IAM Administrateur de règles de données BigQuery (roles/bigquerydatapolicy.admin) sur votre table.

Pour en savoir plus sur l'attribution de rôles, consultez Gérer l'accès aux projets, aux dossiers et aux organisations.

Ce rôle prédéfini contient les autorisations requises pour attribuer une règle de données directement à une colonne. Pour connaître les autorisations exactes requises, développez la section Autorisations requises :

Autorisations requises

Les autorisations suivantes sont requises pour attribuer une règle de données directement à une colonne :

Vous pouvez également obtenir ces autorisations avec des rôles personnalisés ou d'autres rôles prédéfinis.

Attribuer une règle de données

Pour attribuer une règle de données directement à une colonne, effectuez l'une des opérations suivantes :

SQL

Pour associer une stratégie de données à une colonne, utilisez les instructions LDD CREATE

TABLE, ALTER TABLE ADD

COLUMN ou ALTER COLUMN SET

OPTIONS.

L'exemple suivant utilise l'instruction CREATE TABLE et définit des règles de données sur une colonne :

CREATE TABLE myproject.table1 ( name INT64 OPTIONS (data_policies=["{'name':'myproject.region-us.data_policy_name1'}", "{'name':'myproject.region-us.data_policy_name2'}"]) );

L'exemple suivant utilise ALTER COLUMN SET OPTIONS pour ajouter une règle de données à une colonne existante d'une table :

ALTER TABLE myproject.table1 ALTER COLUMN column_name SET OPTIONS ( data_policies += ["{'name':'myproject.region-us.data_policy_name1'}", "{'name':'myproject.region-us.data_policy_name2'}"]);

API

Pour attribuer une stratégie de données à une colonne, appelez la méthode patch sur la table et mettez à jour le schéma de la table avec les stratégies de données applicables.

Annuler l'attribution d'une règle de données

Pour dissocier une règle de données directement d'une colonne, effectuez l'une des opérations suivantes :

SQL

Pour dissocier une règle de données d'une colonne, utilisez l'instruction LDD ALTER COLUMN SET

OPTIONS.

L'exemple suivant utilise ALTER COLUMN SET OPTIONS pour supprimer toutes les règles de données d'une colonne existante dans une table :

ALTER TABLE myproject.table1 ALTER COLUMN column_name SET OPTIONS ( data_policies = []);

L'exemple suivant utilise ALTER COLUMN SET OPTIONS pour remplacer les règles de données d'une colonne existante dans une table :

ALTER TABLE myproject.table1 ALTER COLUMN column_name SET OPTIONS ( data_policies = ["{'name':'myproject.region-us.new_data_policy_name'}"]);

API

Pour dissocier une stratégie de données d'une colonne, appelez la méthode patch sur la table et mettez à jour le schéma de la table avec des stratégies de données vides ou mises à jour.

Limites

L'attribution d'une stratégie de données directement à une colonne est soumise aux limites suivantes :